Det er vigtigt at sikre dit trådløse netværkmed WPA2-kryptering og en stærk adgangssætning. Men hvilke slags angreb sikrer du det mod? Sådan knækker angribere krypterede trådløse netværk.

Dette er ikke en "hvordan man knækker et trådløst netværk" guide. Vi er ikke her for at lede dig gennem processen med at kompromittere et netværk - vi vil have dig til at forstå, hvordan nogen kan kompromittere dit netværk.

Spionering på et ikke-krypteret netværk

RELATEREDE: Hvorfor du ikke bør være vært for et åbent Wi-Fi-netværk uden en adgangskode

Lad os først starte med det mindst sikre netværkmuligt: Et åbent netværk uden kryptering. Enhver kan naturligvis oprette forbindelse til netværket og bruge din internetforbindelse uden at give en adgangssætning. Dette kan sætte dig i juridisk fare, hvis de gør noget ulovligt, og det spores tilbage til din IP-adresse. Der er dog en anden risiko, der er mindre indlysende.

Når et netværk ikke er krypteret, rejser trafikkenfrem og tilbage i klartekst. Enhver inden for rækkevidde kan bruge pakkefangstsoftware, der aktiverer en bærbar Wi-Fi-hardware og indfanger de trådløse pakker fra luften. Dette er almindeligt kendt som at sætte enheden i "promisku tilstand", da den fanger al nærliggende trådløs trafik. Angriberen kunne derefter inspicere disse pakker og se, hvad du laver online. Alle HTTPS-forbindelser vil blive beskyttet mod dette, men al HTTP-trafik er sårbar.

Google tog noget varme for dette, da de varindsamling af Wi-Fi-data med deres Street View-lastbiler. De fangede nogle pakker fra åbne Wi-Fi-netværk, og disse kunne indeholde følsomme data. Enhver inden for dit netværks rækkevidde kan fange disse følsomme data - endnu en grund til ikke at betjene et åbent Wi-Fi-netværk.

Find et skjult trådløst netværk

RELATEREDE: Har ikke en falsk følelse af sikkerhed: 5 usikre måder at sikre din Wi-Fi på

Det er muligt at finde "skjulte" trådløse netværk med værktøjer som Kismet, der viser trådløse netværk i nærheden. Det trådløse netværks SSID eller navn vises som tomt i mange af disse værktøjer.

Dette hjælper ikke for meget. Angribere kan sende en skøn ramme til en enhed, som er det signal, et adgangspunkt ville sende, hvis det lukkede. Enheden forsøger derefter at oprette forbindelse til netværket igen, og det gør det ved hjælp af netværkets SSID. SSID kan indfanges på dette tidspunkt. Dette værktøj er ikke engang virkelig nødvendigt, da overvågning af et netværk i en længere periode naturligvis vil resultere i, at en klient forsøger at oprette forbindelse, afslører SSID.

Dette er grunden til at skjule dit trådløse netværk ikkehjælpe dig. Faktisk kan det faktisk gøre dine enheder mindre sikre, fordi de forsøger at oprette forbindelse til det skjulte Wi-Fi-netværk på alle tidspunkter. En angriber i nærheden kunne se disse anmodninger og foregive at være dit skjulte adgangspunkt og tvinger din enhed til at oprette forbindelse til et kompromitteret adgangspunkt.

Ændring af en MAC-adresse

Netværksanalyseværktøjer, der fanger netværktrafik vil også vise enheder, der er forbundet til et adgangspunkt sammen med deres MAC-adresse, noget der er synligt i pakkerne, der kører frem og tilbage. Hvis en enhed er forbundet til adgangspunktet, ved angriberen, at enhedens MAC-adresse fungerer med enheden.

Angriberen kan derefter ændre deres Wi-Fihardwarens MAC-adresse, der svarer til den anden computers MAC-adresse. De ventede på, at klienten kobler fra eller fjerner den og tvinger den til at afbryde forbindelsen, og derefter oprette forbindelse til Wi-Fi-netværket med deres egen enhed.

Krakning af WEP- eller WPA1-kryptering

RELATEREDE: Forskellen mellem WEP, WPA og WPA2 Wi-Fi-adgangskoder

WPA2 er den moderne, sikre måde at kryptere dinTrådløst internet. Der er kendte angreb, der kan ødelægge den ældre WEP- eller WPA1-kryptering (WPA1 omtales ofte bare som “WPA” -kryptering, men vi bruger WPA1 her til at understrege, at vi taler om den ældre version af WPA, og at WPA2 er mere sikker ).

Selve krypteringsplanen er sårbar og,med tilstrækkelig trafik fanget, kan krypteringen analyseres og ødelagt. Efter at have overvåget et adgangspunkt i cirka en dag og fanget en dags værdi af trafik, kan en angriberen køre et softwareprogram, der bryder WEP-kryptering. WEP er ret usikker, og der er andre måder at ødelægge det hurtigere ved at narre adgangspunktet. WPA1 er mere sikker, men er stadig sårbar.

Udnyttelse af WPS sårbarheder

RELATEREDE: Wi-FI Protected Setup (WPS) er usikker: Her er hvorfor du skal deaktivere det

En angriber kunne også bryde ind i dit netværk vedudnytte Wi-Fi Protected Setup eller WPS. Med WPS har din router et 8-cifret PIN-nummer, som en enhed kan bruge til at oprette forbindelse til i stedet for at give din krypteringsadgangssætning. PIN-koden kontrolleres i to grupper - først kontrollerer routeren de første fire cifre og fortæller enheden, hvis de har ret, og derefter kontrollerer routeren de sidste fire cifre og fortæller enheden, om de har ret. Der er et forholdsvis lille antal mulige firecifrede tal, så en angriber kan "brute force" WPS-sikkerheden ved at prøve hvert firecifret nummer, indtil routeren fortæller dem, at de har gættet det rigtige.

Du kan beskytte mod dette ved at deaktivere WPS. Desværre forlader nogle routere faktisk WPS aktiveret, selv når du deaktiverer det i deres webgrænseflade. Du kan være mere sikker, hvis du har en router, der overhovedet ikke understøtter WPS!

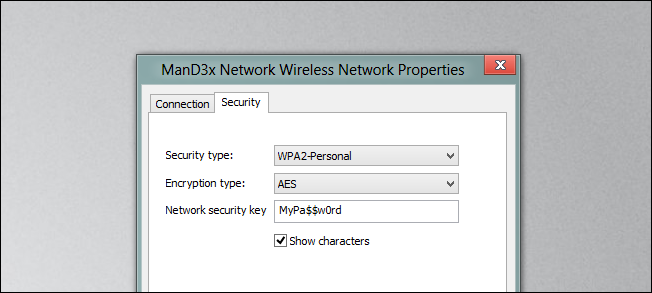

Brute-Tvingende WPA2 adgangssætninger

RELATEREDE: Brute-Force Attacks Explained: Hvordan alle kryptering er sårbare

Moderne WPA2-kryptering skal være "brute-force"med et ordbogangreb. En angriber overvåger et netværk og fanger de håndtrykpakker, der udveksles, når en enhed opretter forbindelse til et adgangspunkt. Disse data kan let indfanges ved at afautorisere en tilsluttet enhed. De kan derefter forsøge at køre et brute-force-angreb, kontrollere mulige Wi-Fi-adgangssætninger og se, om de med succes fuldfører håndtrykket.

Lad os sige, at adgangssætningen er“Password.” WPA2-adgangssætninger skal være mellem otte og 63 cifre, så “password” er perfekt gyldigt. En computer vil starte med en ordbogsfil, der indeholder mange mulige adgangssætninger og prøve dem en efter en. For eksempel ville det prøve "password", "letmein, 1" "opensesame" og så videre. Denne form for angreb kaldes ofte et "ordbogangreb", fordi det kræver en ordbogsfil, der indeholder mange mulige adgangskoder.

Vi kan nemt se, hvor almindelige eller enkle adgangskodersom "password" vil blive gætt inden for en kort tidsramme, hvorimod computeren muligvis aldrig kan komme til at gætte en længere, mindre indlysende adgangssætning som “:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z # * U} G (/ W ~ @ q> z> T @ J # 5E = g} uwF5? B? Xyg. ”Derfor er det vigtigt at have en stærk adgangskode med en rimelig længde.

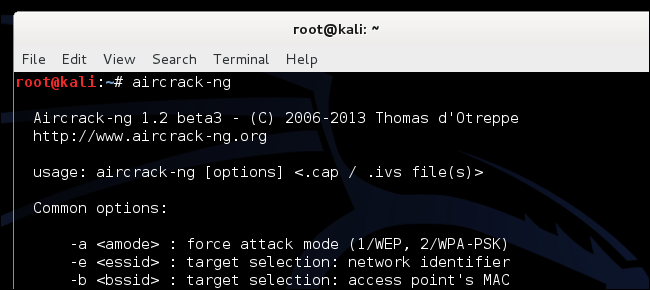

Handelens værktøjer

Hvis du vil se de specifikke værktøjer en angriberville bruge, downloade og køre Kali Linux. Kali er efterfølgeren til BackTrack, som du måske har hørt om. Aircrack-ng, Kismet, Wireshark, Reaver og andre netværkspenetrationsværktøjer er alle forudinstalleret og klar til brug. Disse værktøjer kan naturligvis tage en vis viden (eller Googling) til faktisk at bruge.

Alle disse metoder kræver, at en angriber er detinden for fysisk rækkevidde af netværket, selvfølgelig. Hvis du bor midt i intetsteds, er du mindre i fare. Hvis du bor i en lejlighedsbygning i New York City, er der en hel del mennesker i nærheden, der måske vil have et usikkert netværk, de kan sparke tilbage på.

Billedkredit: Manuel Fernando Gutiérrez på Flickr