BitLocker, den indbyggede krypteringsteknologiWindows, har taget nogle hits for nylig. En nylig udnyttelse demonstrerede, at en computers TPM-chip blev fjernet for at udtrække dens krypteringsnøgler, og mange harddiske bryder BitLocker. Her er en guide til at undgå BitLockers faldgruber.

Bemærk, at disse angreb alle kræver fysiskeadgang til din computer. Det er hele krypteringspunktet - at forhindre en tyv, der stjal din bærbare computer eller nogen fra at få adgang til din stationære pc i at se dine filer uden din tilladelse.

Standard BitLocker er ikke tilgængelig på Windows Home

Mens næsten alle moderne forbrugere opererersystemer leveres med kryptering som standard, Windows 10 leverer stadig ikke kryptering på alle pc'er. Mac, Chromebooks, iPads, iPhones og endda Linux-distributioner tilbyder kryptering til alle deres brugere. Men Microsoft bundterer stadig ikke BitLocker med Windows 10 Home.

Nogle pc'er leveres muligvis med lignende krypteringteknologi, som Microsoft oprindeligt kaldte "enhedskryptering" og nu undertiden kalder "BitLocker enhedskryptering." Vi dækker det i det næste afsnit. Imidlertid er denne enhedskrypteringsteknologi mere begrænset end fuld BitLocker.

Hvordan en angriber kan udnytte dette: Der er ikke behov for udnyttelse! Hvis din Windows Home PC bare ikke er krypteret, kan en hacker fjerne harddisken eller starte et andet operativsystem på din pc for at få adgang til dine filer.

Løsningen: Betal $ 99 for en opgradering til Windows 10 Professional og aktiver BitLocker. Du kan også overveje at prøve en anden krypteringsløsning som VeraCrypt, efterfølgeren til TrueCrypt, som er gratis.

RELATEREDE: Hvorfor opkræver Microsoft $ 100 for kryptering, når alle andre giver det væk?

BitLocker uploader nogle gange din nøgle til Microsoft

Mange moderne Windows 10-pc'er leveres med en typekryptering kaldet ”enhedskryptering.” Hvis din pc understøtter dette, bliver den automatisk krypteret, når du er logget ind på din pc med din Microsoft-konto (eller en domænekonto på et virksomhedsnetværk). Gendannelsesnøglen uploades derefter automatisk til Microsofts servere (eller din organisations servere på et domæne).

Dette beskytter dig mod at miste dine filer - selvom du glemmer din Microsoft-kontoadgangskode og ikke kan logge ind, kan du bruge kontogendannelsesprocessen og genvinde adgang til din krypteringsnøgle.

Hvordan en angriber kan udnytte dette: Dette er bedre end ingen kryptering. Dette betyder dog, at Microsoft kan blive tvunget til at videregive din krypteringsnøgle til regeringen med en warrant. Eller endnu værre kan en angriber teoretisk misbruge en Microsoft-kontos gendannelsesproces for at få adgang til din konto og få adgang til din krypteringsnøgle. Hvis angriberen havde fysisk adgang til din pc eller dens harddisk, kunne de derefter bruge denne gendannelsesnøgle til at dekryptere dine filer - uden at have brug for din adgangskode.

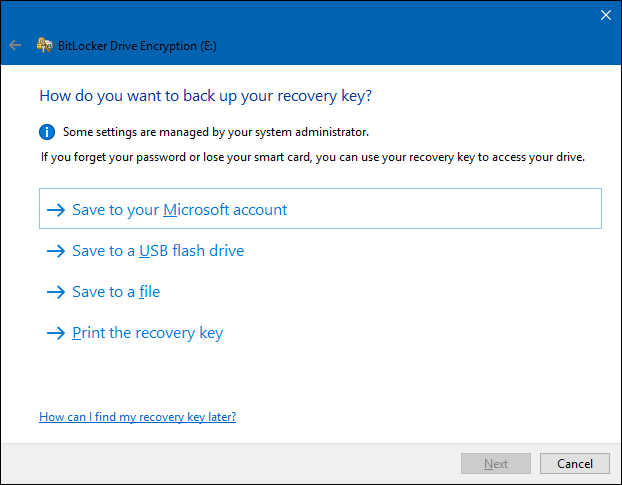

Løsningen: Betal $ 99 for en opgradering til Windows 10 Professional, aktiver BitLocker via kontrolpanelet og vælg ikke at uploade en gendannelsesnøgle til Microsofts servere, når du bliver bedt om det.

RELATEREDE: Sådan aktiveres kodning på fuld disk på Windows 10

Mange Solid State-drev bryder BitLocker-kryptering

Nogle solid-state-drev reklamerer for støtte til"Hardwarekryptering." Hvis du bruger et sådant drev i dit system og aktiverer BitLocker, vil Windows stole på dit drev til at udføre jobbet og ikke udføre dets almindelige krypteringsteknikker. Når alt kommer til alt, hvis drevet kan udføre arbejdet i hardware, skulle det være hurtigere.

Der er kun et problem: Forskere har opdaget, at mange SSD'er ikke implementerer dette korrekt. For eksempel beskytter Crucial MX300 din krypteringsnøgle med en tom adgangskode som standard. Windows siger måske, at BitLocker er aktiveret, men det gør muligvis ikke meget i baggrunden. Det er skræmmende: BitLocker skal ikke stole lydløst på SSD'er til at udføre arbejdet. Dette er en nyere funktion, så dette problem påvirker kun Windows 10 og ikke Windows 7.

Hvordan en angriberen kunne udnytte dette: Windows siger måske, at BitLocker er aktiveret, menBitLocker sidder måske ved at lade din SSD mislykkes ved at kryptere dine data sikkert. En angriber kan potentielt omgå den dårligt implementerede kryptering i dit solidt-drev for at få adgang til dine filer.

Løsningen: Skift “Konfigurer brug af hardwarebaseretkryptering for faste datadrev ”i Windows-gruppepolitik til“ Deaktiveret. ”Du skal fjerne kryptering og kryptering af drevet bagefter for at denne ændring skal træde i kraft. BitLocker stopper med at stole på drev og vil udføre alt arbejde i software i stedet for hardware.

RELATEREDE: Du kan ikke stole på BitLocker til at kryptere din SSD på Windows 10

TPM-chips kan fjernes

En sikkerhedsforsker demonstrerede for nyligendnu et angreb. BitLocker gemmer din krypteringsnøgle i din computers Trusted Platform Module (TPM,), som er et specielt stykke hardware, der antages at være modstandsdygtigt mod manipulation. Desværre kunne en angriber bruge et $ 27 FPGA-kort og en vis open-source-kode til at udtrække det fra TPM. Dette ville ødelægge hardwaren, men det ville tillade at udtrække nøglen og omgå krypteringen.

Hvordan en angriber kan udnytte dette: Hvis en angriber har din pc, kan de teoretisk omgå alle disse smarte TPM-beskyttelser ved at manipulere med hardware og udtrække nøglen, som ikke skal være mulig.

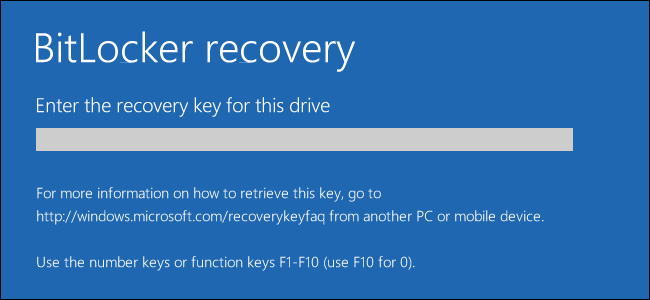

Løsningen: Konfigurer BitLocker til at kræve en PIN-kode for starti gruppepolitik. Valgmuligheden "Kræv start-PIN med TPM" tvinger Windows til at bruge en PIN-kode til at låse TPM ved opstart. Du skal indtaste en pinkode, når din pc starter, inden Windows starter op. Dette vil imidlertid låse TPM'en med yderligere beskyttelse, og en angriber vil ikke være i stand til at udtrække nøglen fra TPM uden at kende din pinkode. TPM beskytter mod brute force-angreb, så angribere ikke bare kan gætte hver pinkode en efter en.

RELATEREDE: Sådan aktiveres en pre-boot BitLocker-PIN på Windows

Sovende pc'er er mere sårbare

Microsoft anbefaler at deaktivere dvaletilstand, nårbruger BitLocker for maksimal sikkerhed. Dvaletilstand er fin - du kan få BitLocker til at kræve en pinkode, når du vekker din pc fra dvaletilstand, eller når du starter den normalt. Men i dvaletilstand forbliver pc'en tændt med sin krypteringsnøgle gemt i RAM.

Hvordan en angriber kan udnytte dette: Hvis en hacker har din pc, kan de vække denog logge ind. På Windows 10 skal de muligvis indtaste en numerisk pinkode. Med fysisk adgang til din pc kan en hacker muligvis også bruge direkte hukommelsesadgang (DMA) til at få fat i indholdet i dit systems RAM og få BitLocker-nøglen. En angriber kunne også udføre et koldt bootangreb - genstarte den kørende pc og gribe nøglerne fra RAM, før de forsvinder. Dette kan endda involvere brugen af en fryser til at sænke temperaturen og bremse processen ned.

Løsningen: Dvale eller luk din pc i stedet forefterlader det i søvn. Brug en pre-boot-PIN-kode for at gøre boot-processen mere sikker og blokere kolde boot-angreb - BitLocker kræver også en PIN-kode, når der genoptages fra dvaletilstand, hvis det er indstillet til at kræve en PIN-kode ved opstart. Windows giver dig også mulighed for at "deaktivere nye DMA-enheder, når denne computer er låst" via en gruppepolitisk indstilling - det giver en vis beskyttelse, selvom en hacker får din pc, mens den kører.

RELATEREDE: Bør du lukke ned, sove eller dvale din bærbare computer?

Hvis du gerne vil læse mere om emnet, har Microsoft detaljeret dokumentation til sikring af Bitlocker på sit websted.