BitLocker-diskkryptering kræver normalt en TPMpå Windows. Microsofts EFS-kryptering kan aldrig bruge en TPM. Den nye "enhedskryptering" -funktion på Windows 10 og 8.1 kræver også en moderne TPM, hvorfor den kun er aktiveret på ny hardware. Men hvad er en TPM?

TPM står for “Trusted Platform Module”. Det er en chip på computerens bundkort, der hjælper med at aktivere manipulationsresistent fuld-disk kryptering uden at kræve ekstremt lange adgangssætninger.

Hvad er det, nøjagtigt?

RELATEREDE: Sådan konfigureres BitLocker-kryptering på Windows

TPM er en chip, der er en del af din computersbundkort - hvis du har købt en PC uden for hylden, er den loddet på bundkortet. Hvis du har bygget din egen computer, kan du købe en som et tilføjelsesmodul, hvis dit bundkort understøtter det. TPM genererer krypteringsnøgler og holder en del af nøglen for sig selv. Så hvis du bruger BitLocker-kryptering eller enhedskryptering på en computer med TPM, gemmes en del af nøglen i selve TPM i stedet for kun på disken. Dette betyder, at en hacker ikke bare kan fjerne drevet fra computeren og forsøge at få adgang til dets filer andetsteds.

Denne chip giver hardwarebaseret godkendelseog manipuleringsdetektering, så en angriber ikke kan forsøge at fjerne chippen og placere den på et andet bundkort eller manipulere med selve bundkortet for at forsøge at omgå krypteringen - i det mindste i teorien.

Kryptering, Kryptering, Kryptering

For de fleste er den mest relevante brugssag hervil være kryptering. Moderne versioner af Windows bruger TPM gennemsigtigt. Log bare på med en Microsoft-konto på en moderne pc, der leveres med "enhedskryptering" aktiveret, og den bruger kryptering. Aktivér BitLocker-diskkryptering, og Windows bruger en TPM til at gemme krypteringsnøglen.

Normalt får du bare adgang til et krypteretdrev ved at skrive dit Windows-login-adgangskode, men det er beskyttet med en længere krypteringsnøgle end det. Denne krypteringsnøgle er delvist gemt i TPM, så du har faktisk brug for din Windows-login-adgangskode og den samme computer, som drevet er fra for at få adgang. Derfor er "gendannelsesnøglen" for BitLocker lidt længere - du har brug for den længere gendannelsesnøgle for at få adgang til dine data, hvis du flytter drevet til en anden computer.

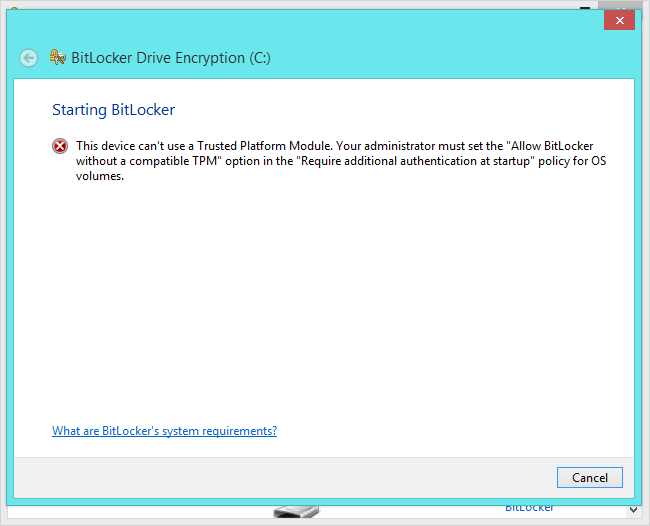

Dette er en af grundene til, at den ældre Windows EFSkrypteringsteknologi er ikke så god. Det har ingen måde at gemme krypteringsnøgler i en TPM. Det betyder, at det er nødt til at gemme sine krypteringsnøgler på harddisken, og gør det meget mindre sikkert. BitLocker kan fungere på drev uden TPM'er, men Microsoft gik ud af sin måde at skjule denne mulighed for at understrege, hvor vigtig en TPM er for sikkerheden.

Hvorfor TrueCrypt fjernede TPM'er

RELATEREDE: 3 alternativer til den nu-nedlagte TrueCrypt til dine krypteringsbehov

Naturligvis er en TPM ikke den eneste anvendelige mulighedtil disk kryptering. TrueCrypt's ofte stillede spørgsmål - nu fjernet - bruges til at understrege, hvorfor TrueCrypt ikke brugte og aldrig ville bruge en TPM. Det smækkede TPM-baserede løsninger som giver en falsk følelse af sikkerhed. Naturligvis siger TrueCrypt's websted nu, at TrueCrypt i sig selv er sårbart og anbefaler, at du i stedet bruger BitLocker - som bruger TPM'er. Så det er lidt af et forvirrende rod i TrueCrypt-land.

Dette argument er stadig tilgængeligt på VeraCrypt'shjemmeside dog. VeraCrypt er en aktiv gaffel af TrueCrypt. VeraCrypt's ofte stillede spørgsmål insisterer på, at BitLocker og andre værktøjer, der er afhængige af TPM, bruger det til at forhindre angreb, der kræver, at en hacker har administratoradgang eller har fysisk adgang til en computer. "Det eneste, som TPM næsten garanteres at give, er en falsk følelse af sikkerhed," siger FAQ. Det siger, at en TPM i bedste fald er "overflødig".

Der er en smule sandhed ved dette. Ingen sikkerhed er helt absolut. En TPM er uden tvivl mere en praktisk funktion. Opbevaring af krypteringsnøglerne i hardware giver en computer mulighed for automatisk at dekryptere drevet eller dekryptere det med en simpel adgangskode. Det er mere sikkert end blot at gemme den nøgle på disken, da en angriber ikke blot kan fjerne disken og indsætte den i en anden computer. Den er bundet til den specifikke hardware.

I sidste ende er en TPM ikke noget, du skal gøretænk på meget. Din computer har enten en TPM, eller den gør det ikke - og moderne computere vil normalt gøre det. Krypteringsværktøjer som Microsofts BitLocker og "enhedskryptering" bruger automatisk en TPM til transparent kryptering af dine filer. Det er bedre end ikke at bruge nogen kryptering overhovedet, og det er bedre end blot at gemme krypteringsnøglerne på disken, som Microsofts EFS (Encrypting File System) gør.

For så vidt angår TPM vs. ikke-TPM-baserede løsninger eller BitLocker vs. TrueCrypt og lignende løsninger - ja, det er et kompliceret emne, som vi ikke rigtig kvalificerer os til her.

Billedkredit: Paolo Attivissimo på Flickr