Όταν πρόκειται για την εξασφάλιση του δικτύου Wi-Fi σας, εμείςσυνιστούμε πάντα την κρυπτογράφηση WPA2-PSK. Είναι ο μόνος πραγματικά αποτελεσματικός τρόπος για να περιορίσετε την πρόσβαση στο οικιακό δίκτυο Wi-Fi. Αλλά η κρυπτογράφηση WPA2 μπορεί επίσης να σπάσει - εδώ είναι πώς.

Ως συνήθως, αυτό δεν είναι ένας οδηγός για ρωγμέςκρυπτογράφηση WPA2 κάποιου. Είναι μια εξήγηση για το πώς μπορεί να κρυφτεί η κρυπτογράφηση σας και τι μπορείτε να κάνετε για να προστατέψετε καλύτερα τον εαυτό σας. Λειτουργεί ακόμα και αν χρησιμοποιείτε ασφάλεια WPA2-PSK με ισχυρή κρυπτογράφηση AES.

Η φράση πρόσβασης μπορεί να σπάσει εκτός σύνδεσης

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Οι βίαιες επιθέσεις εξουσίας εξηγούνται: Πώς είναι όλες οι κρυπτογράφηση ευάλωτες

Υπάρχουν δυο τύποι τρόπων με τους οποίους είναι πιθανόν να σπάσουνέναν κωδικό πρόσβασης, ο οποίος αναφέρεται γενικά ως εκτός σύνδεσης και ηλεκτρονικά. Σε μια επίθεση εκτός σύνδεσης, ο εισβολέας έχει ένα αρχείο με δεδομένα που μπορεί να επιχειρήσει να σπάσει. Για παράδειγμα, αν ένας εισβολέας κατόρθωσε να αποκτήσει πρόσβαση και να κατεβάσει μια βάση δεδομένων κωδικών πρόσβασης γεμάτη από παλιούς κωδικούς πρόσβασης, θα μπορούσαν στη συνέχεια να επιχειρήσουν να σπάσουν αυτούς τους κωδικούς πρόσβασης. Μπορούν να μαντέψουν εκατομμύρια φορές ανά δευτερόλεπτο και είναι περιορισμένες μόνο από το πόσο γρήγορα είναι το υλικό τους. Σαφώς, με πρόσβαση σε μια βάση δεδομένων κωδικών πρόσβασης εκτός σύνδεσης, ένας εισβολέας μπορεί να επιχειρήσει να σπάσει έναν κωδικό πρόσβασης πολύ πιο εύκολα. Το κάνουν αυτό μέσω "βίαιης εξαναγκασμού" - προσπαθώντας κυριολεκτικά να μαντέψει πολλές διαφορετικές δυνατότητες και ελπίζοντας ότι κάποιος θα ταυτιστεί.

Μια online επίθεση είναι πολύ πιο δύσκολη και παίρνειπολύ, πολύ περισσότερο. Για παράδειγμα, φανταστείτε ότι ένας εισβολέας προσπαθούσε να αποκτήσει πρόσβαση στο λογαριασμό σας στο Gmail. Θα μπορούσαν να μαντέψουν μερικούς κωδικούς πρόσβασης και τότε το Gmail θα τους εμπόδιζε να δοκιμάσουν για λίγο περισσότερους κωδικούς πρόσβασης. Επειδή δεν έχουν πρόσβαση στα πρωτογενή δεδομένα που μπορούν να επιχειρήσουν να αντισταθμίσουν τους κωδικούς πρόσβασης, είναι περιορισμένα. (Το iCloud της Apple δεν υπολόγιζε τον κωδικό πρόσβασης με τον κωδικό πρόσβασης με αυτό τον τρόπο και αυτό βοήθησε να οδηγήσει στην τεράστια κλοπή φωτογραφιών γυμνής διασημότητας).

Έχουμε την τάση να θεωρούμε Wi-Fi ως μόνοευάλωτοι στην επίθεση στο διαδίκτυο. Ένας εισβολέας θα πρέπει να μαντέψει έναν κωδικό πρόσβασης και να προσπαθήσει να συνδεθεί στο δίκτυο WI-Fi μαζί του, έτσι σίγουρα δεν μπορεί να μαντέψει εκατομμύρια φορές ανά δευτερόλεπτο. Δυστυχώς, αυτό δεν ισχύει στην πραγματικότητα.

Η τετράπολη χειραψία μπορεί να συλληφθεί

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Πώς ένας επιτιθέμενος θα μπορούσε να σπάσει την ασφάλεια ασύρματου δικτύου σας

Όταν μια συσκευή συνδέεται με ένα WPA-PSK Wi-Fiδίκτυο, κάτι που είναι γνωστό ως η «χειραψία τεσσάρων κατευθύνσεων». Ουσιαστικά, αυτή είναι η διαπραγμάτευση όπου ο σταθμός βάσης Wi-Fi και μια συσκευή εγκαθιστούσαν τη σύνδεσή τους μεταξύ τους, ανταλλάσσοντας τη φράση πρόσβασης και τις πληροφορίες κρυπτογράφησης. Αυτή η χειραψία είναι η πτέρνα του Αχιλλέα του WPA2-PSK.

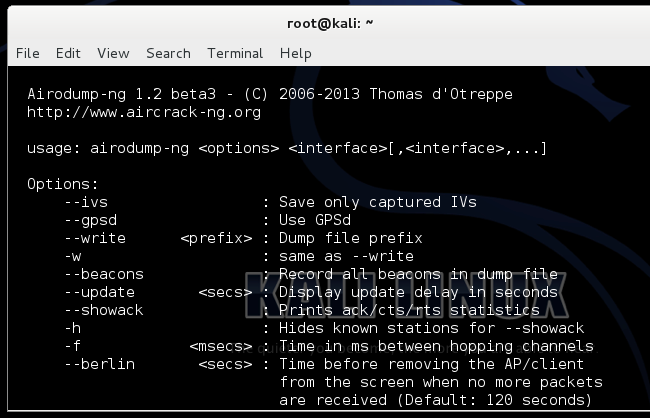

Ένας εισβολέας μπορεί να χρησιμοποιήσει ένα εργαλείο όπως το airodump-ng στοπαρακολουθήστε την κυκλοφορία που μεταδίδεται στον αέρα και καταγράψτε αυτή την τετράπολη χειραψία. Είχαν τότε τα ακατέργαστα δεδομένα που χρειάζονται για να εκτελέσουν μια offline επίθεση, μαντεύοντας πιθανές passphrases και προσπαθώντας τους ενάντια στα δεδομένα τετράποδων χειραψιών μέχρι να βρουν ένα που ταιριάζει.

Εάν ένας επιτιθέμενος περιμένει αρκετά καιρό, θα είναι σε θέσηγια να καταγράψετε αυτά τα δεδομένα τεσσάρων κατευθύνσεων χειραψίας όταν συνδέεται μια συσκευή. Ωστόσο, μπορούν επίσης να εκτελέσουν μια επίθεση "deauth", την οποία καλύψαμε όταν εξετάσαμε πώς θα μπορούσε να διασπαστεί το δίκτυό σας Wi-Fi. Η επίθεση κατά της αποσύνδεσης αποσυνδέει βίαια τη συσκευή σας από το δίκτυο Wi-FI και η συσκευή σας ξανασυνδέεται αμέσως, εκτελώντας την τετράπολη χειραψία που μπορεί να συλλάβει ο εισβολέας.

Σπάσιμο του χειραψία WPA

Με τα πρωτογενή δεδομένα που συλλέγονται, ένας εισβολέας μπορεί να χρησιμοποιήσει έναεργαλείο όπως cowpatty ή aircrack-ng μαζί με ένα "αρχείο λεξικού" που περιέχει μια λίστα με πολλούς πιθανούς κωδικούς πρόσβασης. Αυτά τα αρχεία χρησιμοποιούνται γενικά για την επιτάχυνση της διαδικασίας πυρόλυσης. Η εντολή δοκιμάζει κάθε πιθανή κωδική φράση ενάντια στα δεδομένα χειραψίας WPA μέχρις ότου βρει ένα που ταιριάζει. Δεδομένου ότι πρόκειται για μια επίθεση εκτός σύνδεσης, μπορεί να εκτελεστεί πολύ πιο γρήγορα από μια επίθεση στο διαδίκτυο. Ένας εισβολέας δεν θα έπρεπε να βρίσκεται στην ίδια φυσική περιοχή με το δίκτυο ενώ προσπαθεί να σπάσει τη φράση πρόσβασης. Ο επιτιθέμενος θα μπορούσε ενδεχομένως να χρησιμοποιήσει το Amazon S3 ή άλλη υπηρεσία cloud computing ή κέντρο δεδομένων, ρίχνοντας υλικό στη διαδικασία πυρόλυσης και επιταχύνοντας δραματικά.

Ως συνήθως, όλα αυτά τα εργαλεία διατίθενται στο Kali Linux (πρώην BackTrack Linux), μια διανομή Linux σχεδιασμένη για δοκιμές διείσδυσης. Μπορούν να δουν στη δράση εκεί.

Είναι δύσκολο να πούμε πόσο καιρό θα χρειαζόταν για να σπάσουμεέναν κωδικό πρόσβασης με αυτόν τον τρόπο. Για έναν καλό, μακρύ κωδικό πρόσβασης, μπορεί να χρειαστούν χρόνια, ίσως και εκατοντάδες χρόνια ή και περισσότερο. Εάν ο κωδικός πρόσβασης είναι "κωδικός πρόσβασης", θα πάρει πιθανώς λιγότερο από ένα δευτερόλεπτο. Καθώς το υλικό βελτιώνεται, αυτή η διαδικασία θα επιταχυνθεί. Είναι σαφώς καλή ιδέα να χρησιμοποιήσετε έναν μακρύτερο κωδικό πρόσβασης για αυτό το λόγο - 20 χαρακτήρες θα χρειαστούν πολύ περισσότερο για να σπάσουν από 8. Η αλλαγή του κωδικού πρόσβασης κάθε έξι μήνες ή κάθε χρόνο θα μπορούσε επίσης να βοηθήσει, αλλά μόνο αν υποψιάζεστε ότι κάποιος ξοδεύει πραγματικά μήνες δύναμη υπολογιστή για να σπάσει τη φράση πρόσβασης. Πιθανώς δεν είναι τόσο ξεχωριστό, φυσικά!

Σπάσιμο WPS με Reaver

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Μην έχετε μια ψεύτικη αίσθηση ασφάλειας: 5 αβλαβείς τρόποι για να εξασφαλίσετε το Wi-Fi σας

Υπάρχει επίσης μια επίθεση εναντίον του WPS, ενόςαπίστευτα ευάλωτο σύστημα το οποίο πολλοί δρομολογητές μεταφέρουν με προεπιλογή. Σε ορισμένους δρομολογητές, η απενεργοποίηση του WPS στη διεπαφή δεν κάνει τίποτα - παραμένει ενεργοποιημένο για να εκμεταλλευτούν τους εισβολείς!

Ουσιαστικά, το WPS αναγκάζει τις συσκευές να χρησιμοποιούν ένα 8ψήφιοαριθμητικό σύστημα PIN που παρακάμπτει τη φράση πρόσβασης. Αυτός ο κωδικός PIN ελέγχεται πάντοτε σε ομάδες με δύο τετραψήφιους κωδικούς και η συσκευή σύνδεσης ενημερώνεται εάν η τετραψήφια ενότητα είναι σωστή. Με άλλα λόγια, ένας εισβολέας απλά πρέπει να μαντέψει τα πρώτα τέσσερα ψηφία και στη συνέχεια να μαντέψει τα δύο τετραψήφια ψηφία χωριστά. Αυτή είναι μια αρκετά γρήγορη επίθεση που μπορεί να γίνει με αέρα. Εάν μια συσκευή με WPS δεν λειτουργούσε με αυτόν τον εξαιρετικά ανασφαλισμένο τρόπο, θα παραβίαζε την προδιαγραφή WPS.

Το WPA2-PSK έχει πιθανώς άλλη ασφάλειατα τρωτά σημεία που δεν έχουμε ανακαλύψει ακόμα. Γιατί λοιπόν συνεχίζουμε να λέμε ότι ο WPA2 είναι ο καλύτερος τρόπος για να εξασφαλίσετε το δίκτυό σας; Λοιπόν, επειδή εξακολουθεί να είναι. Η ενεργοποίηση του WPA2, η απενεργοποίηση της παλαιότερης ασφάλειας WEP και WPA1 και ο καθορισμός ενός εύλογα μεγάλου και ισχυρού κωδικού πρόσβασης WPA2 είναι το καλύτερο που μπορείτε να κάνετε για να προστατεύσετε τον εαυτό σας.

Ναι, ο κωδικός πρόσβασής σας μπορεί να είναι ραγισμένος μεκάποια προσπάθεια και υπολογιστική ισχύ. Η μπροστινή πόρτα μπορεί να σπάσει με κάποια προσπάθεια και φυσική δύναμη. Αλλά, αν χρησιμοποιήσετε έναν αξιοπρεπή κωδικό πρόσβασης, το δίκτυό σας Wi-Fi θα είναι ίσως εντάξει. Και, αν χρησιμοποιήσετε μια μισή αξιοπρεπή κλειδαριά στην μπροστινή πόρτα σας, ίσως να είστε εντάξει επίσης.