El enorme error de macOS permite el inicio de sesión raíz sin una contraseña. Aquí está la solución

Una vulnerabilidad recién descubierta en macOS HighSierra permite a cualquier persona con acceso a su computadora portátil crear rápidamente una cuenta raíz sin ingresar una contraseña, sin pasar por ningún protocolo de seguridad que haya configurado.

Es fácil exagerar los problemas de seguridad. Este no es uno de esos momentos. Esto es realmente malo

Cómo funciona el exploit

Advertencia: ¡no hagas esto en tu Mac! Le mostramos estos pasos para señalar cuán simple es este exploit, pero en realidad seguirlos dejará su computadora insegura. Hacer. No. Hacer. Esta.

El exploit se puede ejecutar de muchas maneras, pero elLa forma más sencilla de ver cómo funciona es en Preferencias del sistema. El atacante solo necesita dirigirse a Usuarios y Grupos, hacer clic en el candado en la parte inferior izquierda e intentar iniciar sesión como "root" sin contraseña.

La primera vez que haces esto, sorprendentemente, una raízSe crea una cuenta sin contraseña. La segunda vez que inicie sesión como root. En nuestras pruebas, esto funciona independientemente de si el usuario actual es administrador o no.

Esto le da al atacante acceso a todas las preferencias del administrador en Preferencias del sistema ... pero eso es solo el comienzo, porque ha creado un nuevo usuario raíz en todo el sistema sin contraseña.

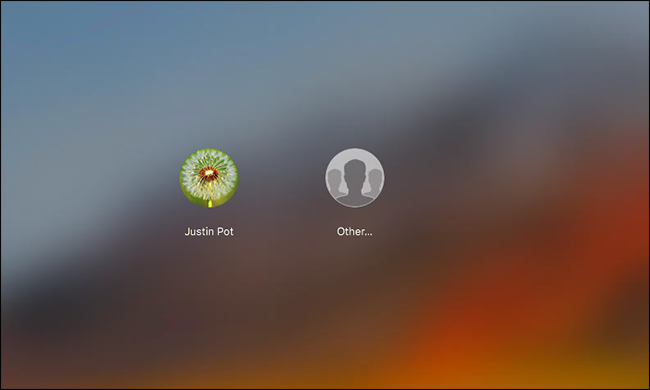

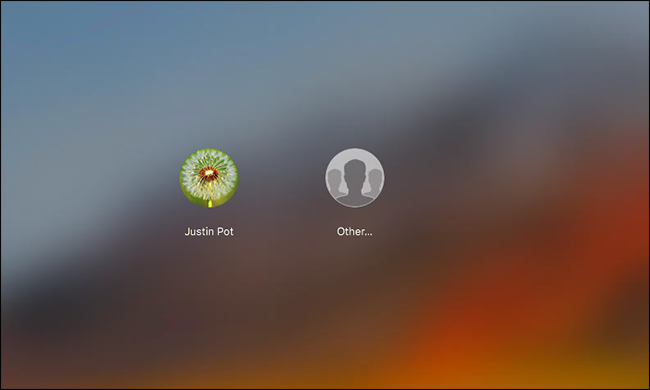

Después de seguir los pasos anteriores, el atacante puede cerrar sesión y elegir la opción "Otro" que aparece en la pantalla de inicio de sesión.

A partir de ahí, el atacante puede ingresar "root" como nombre de usuario y dejar el campo de contraseña en blanco. Después de presionar Entrar, iniciarán sesión con todos los privilegios de administrador del sistema.

Ahora pueden acceder a cualquier archivo en el disco, inclusosi de lo contrario está protegido por FileVault. Pueden cambiar la contraseña de cualquier usuario, lo que les permite iniciar sesión y acceder a cosas como el correo electrónico y las contraseñas del navegador.

Este es el acceso completo. Cualquier cosa que puedas imaginar que un atacante pueda hacer, puede hacerlo con este exploit.

Y dependiendo de las funciones para compartir que haya habilitado, podría ser posible que esto suceda de forma remota. Al menos un usuario activó el exploit de forma remota utilizando Screen Sharing, por ejemplo.