जब आपके वाई-फाई नेटवर्क को सुरक्षित करने की बात आती है, तो हमहमेशा WPA2-PSK एन्क्रिप्शन की सलाह देते हैं। यह आपके घर वाई-फाई नेटवर्क तक पहुंच को प्रतिबंधित करने का एकमात्र प्रभावी तरीका है। लेकिन WPA2 एन्क्रिप्शन को क्रैक किया जा सकता है, वह भी यहां - कैसे।

हमेशा की तरह, यह क्रैकिंग के लिए एक गाइड नहीं हैकिसी का WPA2 एन्क्रिप्शन। यह इस बात की व्याख्या है कि कैसे आपके एन्क्रिप्शन को क्रैक किया जा सकता है और आप अपनी सुरक्षा के लिए बेहतर तरीके से क्या कर सकते हैं। यह तब भी काम करता है, जब आप मजबूत एईएस एन्क्रिप्शन के साथ WPA2-PSK सुरक्षा का उपयोग कर रहे हों।

आपका पासफ़्रेज़ ऑफ़लाइन हो सकता है

सम्बंधित: Brute-Force हमलों की व्याख्या: कैसे सभी एन्क्रिप्शन कमजोर है

संभावित रूप से दरार करने के दो तरीके हैंएक पासवर्ड, जिसे आमतौर पर ऑफ़लाइन और ऑनलाइन के रूप में संदर्भित किया जाता है। ऑफ़लाइन हमले में, एक हमलावर के पास डेटा के साथ एक फ़ाइल होती है जिसे वे क्रैक करने का प्रयास कर सकते हैं। उदाहरण के लिए, यदि कोई हमलावर हैशेड पासवर्ड से भरे पासवर्ड डेटाबेस तक पहुंचने और डाउनलोड करने में कामयाब रहा, तो वे उन पासवर्डों को क्रैक करने का प्रयास कर सकते हैं। वे प्रति सेकंड लाखों बार अनुमान लगा सकते हैं, और वे केवल वास्तव में सीमित हैं कि उनका कंप्यूटिंग हार्डवेयर कितना तेज़ है। स्पष्ट रूप से, ऑफ़लाइन पासवर्ड डेटाबेस तक पहुंच के साथ, एक हमलावर पासवर्ड को अधिक आसानी से क्रैक करने का प्रयास कर सकता है। वे "ब्रूट-फोर्सिंग" के माध्यम से ऐसा करते हैं - सचमुच कई अलग-अलग संभावनाओं का अनुमान लगाने का प्रयास करते हैं और उम्मीद करते हैं कि कोई भी मेल खाएगा।

एक ऑनलाइन हमला और अधिक कठिन है और लेता हैबहुत, बहुत लंबा। उदाहरण के लिए, कल्पना करें कि एक हमलावर आपके जीमेल खाते तक पहुंच प्राप्त करने की कोशिश कर रहा है। वे कुछ पासवर्ड का अनुमान लगा सकते हैं और फिर जीमेल उन्हें कुछ समय के लिए और अधिक पासवर्ड आज़माने से रोक देगा। क्योंकि उनके पास कच्चे डेटा तक पहुंच नहीं होती है, जिसके तहत वे पासवर्ड से मिलान करने का प्रयास कर सकते हैं, वे नाटकीय रूप से सीमित हैं। (Apple का iCloud इस तरह से रेट-लिमिटिंग पासवर्ड का अनुमान नहीं लगाता है, और इससे नग्न सेलिब्रिटी फ़ोटो की बड़ी चोरी को बढ़ावा मिलता है।)

हम केवल वाई-फाई के बारे में सोचते हैंऑनलाइन हमले के लिए कमजोर। एक हमलावर को एक पासवर्ड का अनुमान लगाना होगा और इसके साथ वाई-फाई नेटवर्क में प्रवेश करने का प्रयास करना होगा, इसलिए वे निश्चित रूप से प्रति सेकंड लाखों बार अनुमान नहीं लगा सकते हैं। दुर्भाग्य से, यह वास्तव में सच नहीं है।

फोर-वे हैंडशेक कैप्चर किया जा सकता है

सम्बंधित: कैसे एक हमलावर आपके वायरलेस नेटवर्क सुरक्षा को क्रैक कर सकता है

जब कोई डिवाइस WPA-PSK वाई-फाई से कनेक्ट होता हैनेटवर्क, जिसे "फोर-वे हैंडशेक" के रूप में जाना जाता है। अनिवार्य रूप से, यह बातचीत है जहां वाई-फाई बेस स्टेशन और एक डिवाइस ने एक दूसरे के साथ अपना कनेक्शन स्थापित किया, पासफ़्रेज़ और एन्क्रिप्शन जानकारी का आदान-प्रदान किया। यह हैंडशेक WPA2-PSK's Achilles 'हील है।

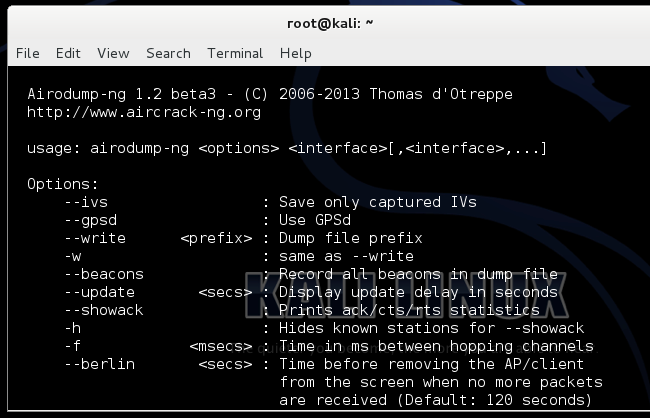

एक हमलावर airodump-ng जैसे टूल का उपयोग कर सकता हैहवा में संचरित होने वाले यातायात की निगरानी करें और इस चार-तरफ़ा हैंडशेक को कैप्चर करें। उनके पास तब कच्चा डेटा होता है जब उन्हें एक ऑफ़लाइन हमले करने की आवश्यकता होती है, जो संभावित पासफ़्रेज़ का अनुमान लगाते हैं और जब तक कि वे एक मेल नहीं खाते, तब तक वे चार-तरफ़ा-हैंडशेक डेटा के विरुद्ध प्रयास करते हैं।

यदि कोई हमलावर लंबे समय तक प्रतीक्षा करता है, तो वे सक्षम होंगेडिवाइस कनेक्ट होने पर इस चार-तरफ़ा हैंडशेक डेटा को कैप्चर करने के लिए। हालांकि, वे एक "बहू" हमला भी कर सकते हैं, जिसे हमने तब कवर किया था जब हमने देखा था कि आपके वाई-फाई नेटवर्क को कैसे क्रैक किया जा सकता है। डेथ अटैक जबरन आपके डिवाइस को उसके वाई-फाई नेटवर्क से डिस्कनेक्ट कर देता है, और आपका डिवाइस तुरंत फिर से जुड़ जाता है, जिससे चार-तरफा हैंडशेक होता है जिसे हमलावर पकड़ सकता है।

WPA हैंडशेक को क्रैक करना

कैप्चर किए गए कच्चे डेटा के साथ, एक हमलावर एक का उपयोग कर सकता हैएक "शब्दकोश फ़ाइल" के साथ सहानुभूति या एयरक्रैक-एनजी जैसे उपकरण जिसमें कई संभावित पासवर्डों की सूची होती है। इन फ़ाइलों का उपयोग आमतौर पर क्रैकिंग प्रक्रिया को तेज करने के लिए किया जाता है। कमांड WPA हैंडशेक डेटा के खिलाफ प्रत्येक संभव पासफ़्रेज़ की कोशिश करता है जब तक कि वह एक फिट न हो जाए। जैसा कि यह एक ऑफ़लाइन हमला है, यह एक ऑनलाइन हमले की तुलना में बहुत तेज़ी से किया जा सकता है। पासफ़्रेज़ को क्रैक करने का प्रयास करते समय एक हमलावर को नेटवर्क के समान भौतिक क्षेत्र में नहीं होना चाहिए। हमलावर संभावित रूप से अमेज़ॅन एस 3 या एक अन्य क्लाउड कंप्यूटिंग सेवा या डेटा सेंटर का उपयोग कर सकता है, हार्डवेयर को क्रैकिंग प्रक्रिया पर फेंक सकता है और इसे नाटकीय रूप से गति दे सकता है।

हमेशा की तरह, ये सभी उपकरण काली लिनक्स (पूर्व में बैकट्रैक लिनक्स) में उपलब्ध हैं, एक लिनक्स वितरण जो पैठ परीक्षण के लिए बनाया गया है। उन्हें वहां एक्शन में देखा जा सकता है।

यह कहना मुश्किल है कि दरार में कितना समय लगेगाइस तरह से एक पासवर्ड। एक अच्छे, लंबे पासवर्ड के लिए, इसमें कई साल लग सकते हैं, संभवतः सैकड़ों साल या उससे भी लंबे समय तक। यदि पासवर्ड "पासवर्ड" है, तो संभवतः एक सेकंड से भी कम समय लगेगा। जैसे ही हार्डवेयर में सुधार होगा, यह प्रक्रिया तेज हो जाएगी। इस कारण से लंबे समय तक पासवर्ड का उपयोग करना स्पष्ट रूप से एक अच्छा विचार है - 20 वर्णों को क्रैक करने में बहुत अधिक समय लगेगा। हर छह महीने या हर साल पासवर्ड बदलने से भी मदद मिल सकती है, लेकिन केवल अगर आपको संदेह है कि कोई वास्तव में महीनों का खर्च कर रहा है अपने पासफ़्रेज़ को क्रैक करने के लिए कंप्यूटर की शक्ति। आप निश्चित रूप से उस विशेष नहीं हैं!

तोड़कर WPS रीवर के साथ

सम्बंधित: सुरक्षा की गलत जानकारी न होना: अपने वाई-फाई को सुरक्षित करने के लिए 5 असुरक्षित तरीके

WPS के खिलाफ एक हमला भी है,अविश्वसनीय रूप से कमजोर प्रणाली जिसे कई राउटर जहाज डिफ़ॉल्ट रूप से सक्षम करते हैं। कुछ राउटर पर, इंटरफ़ेस में WPS को अक्षम करना कुछ भी नहीं करता है - यह हमलावरों का शोषण करने के लिए सक्षम रहता है!

अनिवार्य रूप से, WPS उपकरणों को 8-अंकों का उपयोग करने के लिए मजबूर करता हैसंख्यात्मक पिन प्रणाली जो पासफ़्रेज़ को बायपास करती है। इस पिन को हमेशा दो 4-अंकीय कोड के समूहों में जांचा जाता है, और कनेक्टिंग डिवाइस को सूचित किया जाता है कि क्या चार-अंकीय अनुभाग सही है। दूसरे शब्दों में, एक हमलावर को पहले चार अंकों का अनुमान लगाना होता है और फिर वे दूसरे चार अंकों का अलग से अनुमान लगा सकते हैं। यह काफी तेज हमला है जो हवा में हो सकता है। यदि WPS वाला कोई उपकरण इस बेहद असुरक्षित तरीके से काम नहीं करता है, तो यह WPS विनिर्देश का उल्लंघन होगा।

WPA2-PSK की संभावना अन्य सुरक्षा हैवे कमजोरियां जिन्हें हमने अभी तक खोजा नहीं है, भी। तो, हम क्यों कहते हैं कि WPA2 आपके नेटवर्क को सुरक्षित करने का सबसे अच्छा तरीका है? खैर, क्योंकि यह अभी भी है। WPA2 को सक्षम करना, पुराने WEP और WPA1 सुरक्षा को अक्षम करना और यथोचित लंबे और मजबूत WPA2 पासवर्ड सेट करना सबसे अच्छी बात है जो आप वास्तव में अपनी सुरक्षा कर सकते हैं।

हाँ, आपके पासवर्ड के साथ दरार हो सकती हैप्रयास और कंप्यूटिंग शक्ति की कुछ राशि। आपके सामने के दरवाजे को कुछ मात्रा में प्रयास और शारीरिक बल के साथ फटा जा सकता है। लेकिन, यह मानकर कि आप एक सभ्य पासवर्ड का उपयोग करते हैं, आपका वाई-फाई नेटवर्क संभवतः ठीक होगा। और, यदि आप अपने सामने के दरवाजे पर एक आधे सभ्य लॉक का उपयोग करते हैं, तो आप शायद ठीक भी होंगे।