A Wi-Fi hálózat biztonságának biztosítása érdekében mimindig javasolja a WPA2-PSK titkosítást. Ez az egyetlen igazán hatékony módszer az otthoni Wi-Fi hálózathoz való hozzáférés korlátozására. De a WPA2 titkosítás is feltörhető - így van.

Mint általában, ez nem útmutató a repedéshezvalaki WPA2 titkosítása. Ez magyarázatot ad arra, hogy hogyan lehet feltörni a titkosítást, és mit tehet saját magának a jobb védelme érdekében. Ez akkor is működik, ha WPA2-PSK biztonságot használ erős AES titkosítással.

Jelszavát offline is feltörheti

ÖSSZEFÜGGŐ: A brute-force támadások magyarázata: Az összes titkosítás sebezhető

Kétféle módon lehet feltörniegy jelszó, amelyet általában offline és online jelölnek. Offline támadás esetén a támadó fájlokkal rendelkezik olyan fájlokkal, amelyek megpróbálhatják feltörni. Például, ha a támadónak sikerült elérnie és letölteni egy jelszó-adatbázist, amely tele van kivonatos jelszavakkal, akkor megpróbálhatják feltörni ezeket a jelszavakat. Képesek kitalálni másodpercenkénti milliószor, és csak igazán korlátozza az, hogy milyen gyors a számítástechnika. Nyilvánvaló, hogy offline hozzáféréssel a jelszó-adatbázishoz a támadó sokkal könnyebben megpróbálhatja feltörni a jelszavakat. Ezt „brutális erőszakkal” végzik el - szó szerint sokféle lehetőséget próbálnak kitalálni, és azt remélik, hogy az egyik megfelel.

Az online támadás sokkal nehezebb és tartsokkal, sokkal hosszabb ideig. Képzelje el például, hogy egy támadó megpróbált hozzáférni a Gmail-fiókjához. Találhattak néhány jelszót, majd a Gmail megakadályozná őket egy darabig, hogy kipróbálhassanak több jelszót. Mivel nem férnek hozzá a nyers adatokhoz, amelyekkel megpróbálhatják egyeztetni a jelszavakat, drámaian korlátozottak. (Az Apple iCloud ilyen módon nem korlátozta a jelszavakkal kapcsolatos kitalálásokat, és ez elősegítette a meztelen hírességek fotóinak hatalmas lopását.)

Hajlamosak a Wi-Fi-re gondolkodni, mint csak a számárasebezhetők az online támadásokkal szemben. A támadónak kitalálnia kell egy jelszót, és meg kell próbálnia bejelentkezni a WI-Fi hálózatba, így minden bizonnyal nem tudnak kitalálni másodpercenként milliószor. Sajnos ez valójában nem igaz.

A négyirányú kézfogás elfogható

ÖSSZEFÜGGŐ: Hogyan támadó megtörheti a vezeték nélküli hálózat biztonságát

Amikor egy eszköz csatlakozik a WPA-PSK Wi-Fi-hezhálózaton keresztül történik, amit „négyirányú kézfogásnak” hívnak. Alapvetően ez a tárgyalás, amikor a Wi-Fi bázisállomás és egy eszköz felépíti a kapcsolatot egymással, megosztva a jelmondatot és a titkosítási információkat. Ez a kézfogás a WPA2-PSK Achille-sarkának felel meg.

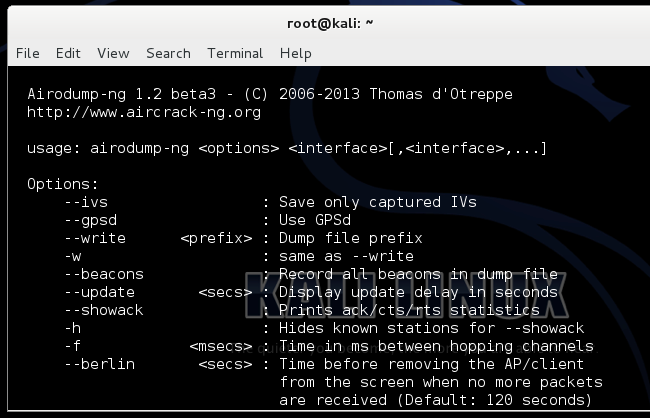

A támadó olyan eszközöket is használhat, mint az airodump-ng tofigyelje a levegőben továbbított forgalmat, és rögzítse ezt a négyirányú kézfogást. Ezután rendelkezésére állnak az offline támadás végrehajtásához szükséges nyers adatok, kitalálva a lehetséges jelmondatokat és megpróbálva őket a négyirányú kézfogás adataival, amíg nem találnak egyezőt.

Ha egy támadó elég sokáig vár, akkor képesek lesznekhogy rögzítse ezt a négyirányú kézfogási adatot, amikor egy eszköz csatlakozik. Ugyanakkor végrehajthatnak egy „deauth” támadást is, amelyre kiterjedtünk, amikor megvizsgáltuk, hogy a Wi-Fi-hálózat hogyan repedhet. A deauth támadás erőszakkal leválasztja az eszközt a Wi-Fi hálózatától, és az eszköz azonnal újracsatlakozik, és végrehajtja a négyutas kézfogást, amelyet a támadó elfoghat.

A WPA kézfogás feltörése

A nyers adatok rögzítésével a támadó aolyan eszköz, mint a cowpatty vagy az aircrack-ng, valamint egy „szótárfájl”, amely sok lehetséges jelszó listáját tartalmazza. Ezeket a fájlokat általában a krakkolási folyamat felgyorsítására használják. A parancs minden lehetséges jelmondatot megpróbál a WPA kézfogás adataival, amíg meg nem találja a megfelelőt. Mivel ez offline támadás, sokkal gyorsabban végrehajtható, mint egy online támadás. A támadónak nem kellene ugyanabban a fizikai területen belül lennie, mint a hálózat, amikor megpróbálja feltörni a jelmondatot. A támadó potenciálisan felhasználhatja az Amazon S3-at vagy más felhőalapú számítástechnikai szolgáltatást vagy adatközpontot, hardvert dobva a feltörési folyamathoz, és drámai módon felgyorsítva.

Mint általában, ezek az eszközök elérhetők a Kali Linuxban (korábban BackTrack Linux), egy Linux disztribúcióban, amelyet behatolás tesztelésére terveztek. Ott láthatók akcióban.

Nehéz azt mondani, meddig tartana a feltörésegy ilyen jelszót. Egy jó, hosszú jelszóhoz évekre, esetleg akár száz évre vagy tovább is szükség lehet. Ha a jelszó „jelszó”, akkor valószínűleg kevesebb, mint egy másodpercig tart. A hardver javulásával ez a folyamat felgyorsul. Ezért egyértelműen jó ötlet hosszabb jelszó használata. Ezért 20 karakter sokkal hosszabb ideig tart a feltörésnél, mint a 8. A jelszó megváltoztatása hathavonta vagy évente szintén segíthet, de csak akkor, ha azt gyanítja, hogy valaki valóban hónapokat tölt számítógépes teljesítmény a jelszó feltöréséhez. Természetesen nem vagy ilyen különleges!

A WPS törése a Reaverrel

ÖSSZEFÜGGŐ: Ne hamisítsd meg a biztonságot: 5 nem biztonságos módszer a Wi-Fi biztonságához

Van egy támadás a WPS ellen ishihetetlenül érzékeny rendszer, amelyet sok útválasztó alapértelmezés szerint engedélyez. Néhány útválasztón a WPS letiltása a felületen nem tesz semmit - továbbra is lehetővé teszi a támadók számára a kizsákmányolást!

Alapvetően a WPS arra kényszeríti az eszközöket, hogy nyolc számjeggyel rendelkezzeneknumerikus PIN-rendszer, amely megkerüli a jelmondatot. Ezt a PIN-kódot mindig két négyjegyű kódból álló csoportokban ellenőrzik, és a csatlakozó eszközt értesítik arról, hogy a négyjegyű szakasz helyes-e. Más szóval, a támadónak csak kitalálnia kell az első négy számjegyet, majd külön-külön kitalálhatja a második négy számjegyet. Ez egy meglehetősen gyors támadás, amely levegőben is megtörténhet. Ha a WPS-sel rendelkező eszköz nem működne ilyen rendkívül bizonytalan módon, akkor megsértené a WPS előírásait.

A WPA2-PSK valószínűleg más biztonsággal is rendelkezikolyan sebezhetőségeket, amelyeket még nem fedeztünk fel. Tehát miért mondjuk továbbra is azt, hogy a WPA2 a legjobb módja a hálózat biztonságának biztosítására? Nos, mert még mindig van. A WPA2 engedélyezése, a régebbi WEP és WPA1 biztonság letiltása, valamint egy ésszerűen hosszú és erős WPA2 jelszó beállítása a legjobb, amit megtehetsz, hogy megvédje magát.

Igen, a jelszava valószínűleg feltörhetőnémi erőfeszítés és számítási teljesítmény. A bejárati ajtót némi erőfeszítéssel és fizikai erővel is meg lehet szakítani. De ha feltételezzük, hogy megfelelő jelszót használ, akkor a Wi-Fi hálózat valószínűleg rendben lesz. És ha félig tisztességes zárat használ a bejárati ajtón, akkor valószínűleg rendben lesz.