כשמדובר באבטחת רשת ה- Wi-Fi שלך, אנחנוממליץ תמיד על קידוד WPA2-PSK. זו הדרך היעילה באמת להגביל את הגישה לרשת ה- Wi-Fi הביתית שלך. אך ניתן לפצח גם את קידוד WPA2 - כך תעשה זאת.

כרגיל, זה לא מדריך לפיצוחיםקידוד WPA2 של מישהו. זה הסבר כיצד ניתן לפצח את ההצפנה שלך ומה אתה יכול לעשות כדי להגן על עצמך טוב יותר. זה עובד גם אם אתה משתמש באבטחה WPA2-PSK עם קידוד AES חזק.

ביטוי הסיסמה שלך יכול להיות סדוק לא מקוון

קשורים: התקפות כוח אמיץ הוסברו: כיצד פגיעות כל הצפנה

ישנם שני סוגים של דרכים לפיצוח אפשריסיסמה, המכונה בדרך כלל לא מקוון ומחובר. בהתקפה לא מקוונת, לתוקף יש קובץ עם נתונים שהם יכולים לנסות לפצח. לדוגמה, אם תוקף הצליח לגשת ולהוריד מסד נתונים של סיסמאות מלא סיסמאות מהודרות, הם יוכלו לנסות לפצח את הסיסמאות הללו. הם יכולים לנחש מיליוני פעמים בשנייה, והם מוגבלים באמת עד כמה מהיר חומרת המחשוב שלהם. ברור שעם גישה למסד נתונים לא מקוון, התוקף יכול לנסות לפצח סיסמה הרבה יותר בקלות. הם עושים זאת באמצעות "כוח אכזרי" - פשוטו כמשמעו מנסים לנחש אפשרויות רבות ושונות ולקוות שאחת תואמת.

התקפה מקוונת הרבה יותר קשה ולוקחתהרבה, הרבה יותר זמן. לדוגמה, דמיין שתוקף ניסה להשיג גישה לחשבון Gmail שלך. הם יכלו לנחש כמה סיסמאות ואז Gmail יחסם מהם לנסות סיסמאות נוספות לזמן מה. מכיוון שאין להם גישה לנתונים הגולמיים שהם יכולים לנסות להתאים להם סיסמאות, הם מוגבלים באופן דרמטי. (ICloud של אפל לא ניחש ניחושים בסיסמאיים באופן זה, וזה עזר להוביל לגניבה עצומה של תמונות סלבריטאים בעירום.)

אנו נוטים לחשוב על Wi-Fi כאל יחידהפגיע להתקפה ברשת. תוקף יצטרך לנחש סיסמה ולנסות להתחבר איתה לרשת ה- WI-Fi, כך שבוודאי הם לא יכולים לנחש מיליוני פעמים בשנייה. לרוע המזל זה לא נכון.

ניתן ללכוד את לחיצת היד ארבע-הדרך

קשורים: כיצד תוקף יכול לפצח את אבטחת הרשת האלחוטית שלך

כאשר מכשיר מתחבר לרשת Wi-Fi WPA-PSKרשת, דבר המכונה "לחיצת יד ארבע כיוונית" מבוצעת. בעיקרו של דבר, זהו המשא ומתן שבו תחנת ה- Wi-Fi והמכשיר מגדירים את הקשר שלהם זה עם זה, ומחליפים את משפט המשפט וההצפנה. לחיצת היד הזו היא עקב אכילס של WPA2-PSK.

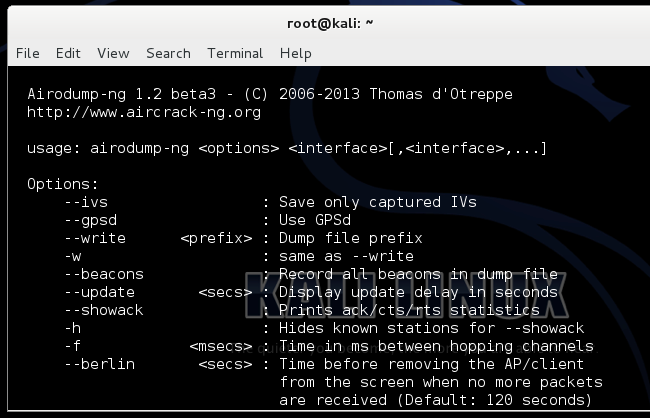

תוקף יכול להשתמש בכלי כמו airodump-ng אליולפקח על התנועה המועברת באוויר ולכוד לחיצת יד ארבע כיוונית זו. אז יהיה להם את הנתונים הגולמיים שהם צריכים כדי לבצע התקפה לא מקוונת, מנחשים משפטים אפשריים ומנסים אותם נגד נתוני לחיצת היד ארבע כיוונים עד שהם ימצאו אחד שמתאים.

אם תוקף יחכה מספיק זמן, הם יוכלוכדי ללכוד נתונים של לחיצת יד ארבע כיוונית כאשר מכשיר מתחבר. עם זאת, הם יכולים גם לבצע פיגוע "יופי", אותו כיסינו כשבדקנו כיצד ניתן לפצח את רשת ה- Wi-Fi שלך. התקפת היופי מנתקת בכוח את המכשיר מרשת ה- Wi-FI שלה, והמכשיר שלך מתחבר מייד ומבצע את לחיצת היד ארבע הדרך שתוקף יכול לתפוס.

פיצוח לחיצת היד של WPA

כאשר הנתונים הגולמיים נלכדים, תוקף יכול להשתמש ב-כלי כמו cowpatty או aircrack-ng יחד עם "קובץ מילון" המכיל רשימה של הרבה סיסמאות אפשריות. קבצים אלה משמשים בדרך כלל כדי להאיץ את תהליך הפיצוח. הפקודה מנסה כל ביטוי סיסמא אפשרי כנגד נתוני לחיצת היד של WPA עד שתמצא אחד שמתאים. מכיוון שמדובר בהתקפה לא מקוונת, ניתן לבצע אותה במהירות רבה יותר מאשר התקפה מקוונת. תוקף לא יצטרך להיות באותו אזור פיזי כמו הרשת תוך ניסיון לפצח את משפט המשפט. התוקף עשוי להשתמש באמזון S3 או בשירות מחשוב ענן אחר או במרכז נתונים, לזרוק חומרה לתהליך הפיצוח ולהאיץ אותו באופן דרמטי.

כרגיל, כל הכלים הללו זמינים ב- Kali Linux (לשעבר BackTrack Linux), הפצה לינוקס המיועדת לבדיקת חדירה. אפשר לראות אותם בפעולה שם.

קשה לומר כמה זמן ייקח לפצחסיסמה בדרך זו. לקבלת סיסמא טובה וארוכה, זה יכול לקחת שנים, אולי אפילו מאות שנים ומעלה. אם הסיסמה היא "סיסמה", זה כנראה ייקח פחות משנייה אחת. עם שיפור חומרה, תהליך זה יואץ. ברור שזה רעיון טוב להשתמש בסיסמה ארוכה יותר מסיבה זו - 20 תווים ייקח הרבה יותר זמן לפיצוח מ -8. שינוי הסיסמה כל חצי שנה או כל שנה יכול גם לעזור, אך רק אם אתה חושד שמישהו באמת מוציא חודשים של כוח מחשב לפיצוח ביטוי הסיסמה שלך. אתה בטח לא כל כך מיוחד, כמובן!

שובר WPS עם Reaver

קשורים: אל תחוש שווא של ביטחון: 5 דרכים לא בטוחות לאבטחת ה- Wi-Fi שלך

יש גם מתקפה נגד WPS, ומערכת חשופה להפליא שנתבים רבים שולחים עם אפשרות זו כברירת מחדל. בחלק מהנתבים, השבתת WPS בממשק לא עושה דבר - היא נשארת מופעלת עבור התוקפים לנצל!

בעיקרו של דבר, WPS מאלצת את המכשירים להשתמש בת 8 ספרותמערכת PIN מספרית העוקפת את משפט המשפט. קוד PIN זה נבדק תמיד בקבוצות של שני קודים בעלי ארבע ספרות, והמכשיר המחבר מתבשר אם הקטע בן ארבע הספרות נכון. במילים אחרות, תוקף צריך רק לנחש את ארבע הספרות הראשונות ואז הם יכולים לנחש את ארבע הספרות השנייה בנפרד. זו התקפה מהירה למדי שיכולה להתרחש באוויר. אם מכשיר עם WPS לא היה פועל בצורה חסרת ביטחון זו, הוא יפר את מפרט ה- WPS.

ל- WPA2-PSK יש ככל הנראה אבטחה אחרתגם פגיעויות שלא גילינו עדיין. אז מדוע אנו ממשיכים לומר כי WPA2 היא הדרך הטובה ביותר לאבטח את הרשת שלך? ובכן, כי זה עדיין. הפעלת WPA2, השבתת האבטחה הישנה יותר של WEP ו- WPA1 והגדרת סיסמת WPA2 ארוכה למדי וחזקה היא הדבר הטוב ביותר שאתה יכול לעשות כדי להגן על עצמך באמת.

כן, ככל הנראה ניתן לפצח את הסיסמה שלךקצת מאמץ וכוח מחשוב. ניתן לפצח את דלת הכניסה שלך עם קצת מאמץ וכוח פיזי. אבל, בהנחה שתשתמש בסיסמה הגונה, ככל הנראה רשת ה- Wi-Fi שלך תהיה בסדר. ואם אתה משתמש במנעול הגון למחצה בדלת הכניסה שלך, כנראה שגם אתה תהיה בסדר.