ワイヤレスネットワークを保護することが重要ですWPA2暗号化と強力なパスフレーズを使用します。しかし、実際にはどのような攻撃に対して保護していますか?攻撃者が暗号化されたワイヤレスネットワークをクラックする方法は次のとおりです。

これは、「ワイヤレスネットワークをクラックする方法」ガイドではありません。ここでは、ネットワークを侵害するプロセスを順を追って説明するわけではありません。誰かがネットワークを侵害する可能性があることを理解してもらいたいのです。

暗号化されていないネットワークのスパイ

関連する: パスワードなしでオープンWi-Fiネットワークをホストすべきではない理由

まず、最も安全性の低いネットワークから始めましょう可能性:暗号化のないオープンネットワーク。誰でも、明らかにネットワークに接続し、パスフレーズを提供せずにインターネット接続を使用できます。これにより、違法行為を行った場合に法的危険にさらされる可能性があり、それはあなたのIPアドレスに由来します。ただし、それほど明白ではない別のリスクがあります。

ネットワークが暗号化されていない場合、トラフィックは移動します平文で前後に。範囲内の誰でも、ラップトップのWi-Fiハードウェアをアクティブにし、空中からワイヤレスパケットをキャプチャするパケットキャプチャソフトウェアを使用できます。これは一般に、デバイスを「無差別モード」にすることで知られています。近くのすべてのワイヤレストラフィックをキャプチャするためです。その後、攻撃者はこれらのパケットを検査し、オンラインで何をしているのかを確認できます。 HTTPS接続はこれから保護されますが、すべてのHTTPトラフィックは脆弱です。

グーグルは彼らがいたとき、これのためにいくつかの熱を取りましたストリートビュートラックでWi-Fiデータをキャプチャします。オープンWi-Fiネットワークからいくつかのパケットをキャプチャし、それらには機密データが含まれている可能性があります。ネットワークの範囲内の誰もがこの機密データをキャプチャできます-オープンWi-Fiネットワークを運用しないもう1つの理由。

非表示のワイヤレスネットワークを見つける

関連する: 誤った安心感を抱かない:Wi-Fiを保護する5つの安全でない方法

Kismetなどのツールを使用すると、近くにあるワイヤレスネットワークを表示する「隠された」ワイヤレスネットワークを見つけることができます。これらのツールの多くでは、ワイヤレスネットワークのSSIDまたは名前が空白として表示されます。

これはあまり役に立ちません。 攻撃者はデバイスに認証解除フレームを送信できます。これは、アクセスポイントがシャットダウンした場合に送信する信号です。その後、デバイスはネットワークへの接続を再試行し、ネットワークのSSIDを使用して接続します。この時点でSSIDをキャプチャできます。ネットワークを長時間監視すると、接続しようとするクライアントが自然にキャプチャされ、SSIDが明らかになるため、このツールは実際には必要ありません。

これが、ワイヤレスネットワークを非表示にできない理由です助けます。実際、デバイスは常に非表示のWi-Fiネットワークへの接続を試みるため、実際にデバイスの安全性が低下する可能性があります。近くの攻撃者がこれらの要求を見て、隠されたアクセスポイントのふりをして、デバイスを侵害されたアクセスポイントに強制的に接続させる可能性があります。

MACアドレスの変更

ネットワークをキャプチャするネットワーク分析ツールトラフィックには、アクセスポイントに接続されているデバイスとそのMACアドレスも表示されます。これは、往復するパケットに表示されます。デバイスがアクセスポイントに接続されている場合、攻撃者はデバイスのMACアドレスがデバイスで機能することを知っています。

その後、攻撃者はWi-Fiを変更できます他のコンピューターのMACアドレスと一致するハードウェアのMACアドレス。クライアントが接続を解除するか、認証を解除し、強制的に接続を解除してから、自分のデバイスでWi-Fiネットワークに接続します。

WEPまたはWPA1暗号化のクラッキング

関連する: WEP、WPA、およびWPA2 Wi-Fiパスワードの違い

WPA2は、暗号化するための最新の安全な方法ですWi-Fi。古いWEPまたはWPA1暗号化を破ることができる既知の攻撃があります(WPA1はしばしば「WPA」暗号化と呼ばれますが、ここではWPA1を使用して、古いバージョンのWPAについて話していること、およびWPA2がより安全であることを強調します)。

暗号化スキーム自体は脆弱であり、十分なトラフィックがキャプチャされると、暗号化が分析され、解読されます。約1日間アクセスポイントを監視し、約1日分のトラフィックをキャプチャした後、攻撃者はWEP暗号化を破るソフトウェアプログラムを実行できます。 WEPはかなり安全ではなく、アクセスポイントをだますことでより迅速に破る方法が他にもあります。 WPA1はより安全ですが、依然として脆弱です。

WPS脆弱性の悪用

関連する: Wi-FI Protected Setup(WPS)は安全ではありません:無効にする理由は次のとおりです

攻撃者がネットワークに侵入する可能性もありますWi-Fi Protected Setup、またはWPSの活用。 WPSを使用すると、ルーターには、暗号化パスフレーズを提供するのではなく、デバイスが接続に使用できる8桁のPIN番号があります。 PINは2つのグループでチェックされます。最初に、ルーターは最初の4桁をチェックして正しいかどうかをデバイスに伝え、次にルーターは最後の4桁をチェックして正しいかどうかをデバイスに伝えます。 4桁の数字はかなり少ないため、攻撃者はルーターが正しい数字を推測するまで4桁の数字を試すことにより、WPSセキュリティを「ブルートフォース」できます。

これを防ぐには、WPSを無効にします。 残念ながら、一部のルーターでは、WebインターフェイスでWPSを無効にした場合でも、実際にはWPSが有効のままになります。 WPSをまったくサポートしていないルーターをお持ちの方が安全かもしれません!

ブルートフォースWPA2パスフレーズ

関連する: ブルートフォース攻撃の説明:すべての暗号化の脆弱性

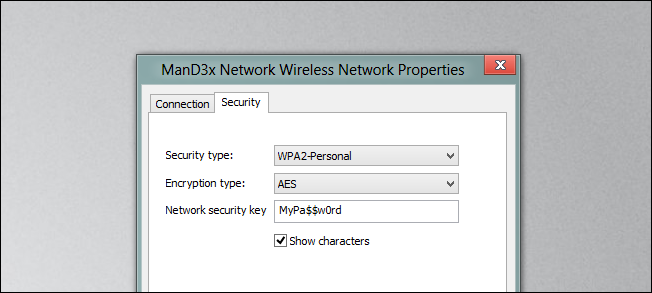

最新のWPA2暗号化は「総当たり攻撃」である必要があります辞書攻撃で。攻撃者はネットワークを監視し、デバイスがアクセスポイントに接続するときに交換されるハンドシェイクパケットをキャプチャします。このデータは、接続されているデバイスの認証を解除することで簡単に取得できます。その後、ブルートフォース攻撃を実行して、可能なWi-Fiパスフレーズを確認し、ハンドシェイクを正常に完了するかどうかを確認できます。

たとえば、パスフレーズが「パスワード」。WPA2パスフレーズは8〜63桁である必要があるため、「パスワード」は完全に有効です。コンピューターは、考えられる多くのパスフレーズを含む辞書ファイルで開始し、それらを1つずつ試します。たとえば、「password」、「letmein、1」、「opensesame」などを試行します。この種の攻撃は、多くの可能なパスワードを含む辞書ファイルを必要とするため、「辞書攻撃」と呼ばれます。

一般的または単純なパスワードが簡単にわかります「パスワード」のようなものは短い時間枠内で推測されますが、コンピューターは「:] C / + [[ujA + S; n9BYq9 <kM5'W + fc`Z #* U} G(/ W〜@ q> z> T @ J#5E = g} uwF5?B?Xyg。」これが、妥当な長さの強力なパスフレーズを持つことが重要である理由です。

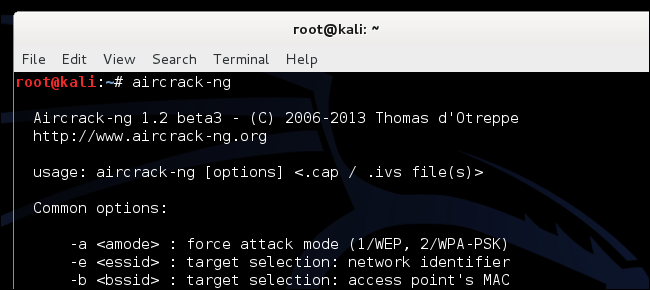

貿易のツール

特定のツールを攻撃者に見せたい場合Kali Linuxを使用、ダウンロード、実行します。 Kaliは、あなたが聞いたことがあるBackTrackの後継者です。 Aircrack-ng、Kismet、Wireshark、Reaver、およびその他のネットワーク侵入ツールはすべてプリインストールされており、すぐに使用できます。もちろん、これらのツールを実際に使用するには、ある程度の知識(またはグーグル)が必要になる場合があります。

これらすべての方法では、攻撃者がもちろん、ネットワークの物理的な範囲内です。誰もいない場所に住んでいる場合、リスクは少なくなります。ニューヨーク市のアパートに住んでいる場合、近くにピギーバックできる安全でないネットワークを望んでいる人がかなりいます。

画像著作権:FlickrのManuel FernandoGutiérrez