感染したフロッピーディスクがDOSコンピューター間を移動する時代から長い道のりを歩んできました。マルウェアとは、あなたをいじったり、冗談を言ったり、単に損害を与えたりすることではなく、すべて利益です。

なぜこのマルウェアがすべて存在し、なぜ人々がそれを作っているのかを理解するには、利益の動機だけを念頭に置いておく必要があります。犯罪者はマルウェアやその他の厄介なソフトウェアを作って金makeけをします。

初期のマルウェア

90年代にコンピューターを使用した場合、覚えている最初の主流のコンピューターウイルス。多くの場合、概念の証明だけの実用的なジョークであり、コンピューターを混乱させ、手に余りにも多くの時間を費やす人々に損害を与えるために作成されました。マルウェアに感染するということは、感染したことを誇らしげに宣言するポップアップにデスクトップが乗っ取られることを意味します。ワームが自身のコピーをできるだけ多くインターネットに送信しようとしたため、コンピューターのパフォーマンスが低下する可能性があります。特に悪質なマルウェアは、ハードドライブからすべてを削除し、Windowsを再インストールするまでコンピューターを起動できないようにします。

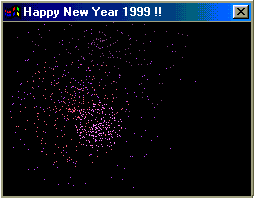

たとえば、Happy99ワームは、電子メールを介して自身を拡散する最初のウイルスは、自身を拡散するためだけに存在しました。他のコンピューターに自分自身を電子メールで送信し、その際にコンピューターでエラーが発生し、花火で「Happy New Year 1999 !!」ウィンドウが表示されました。このワームは、自分自身を広める以外に何もしませんでした。

キーロガーとトロイの木馬

マルウェアの作成者はほとんど純粋に最近の利益。マルウェアは、侵害されたこと、システムのパフォーマンスを低下させたこと、またはシステムに損傷を与えたことをユーザーに知らせたくありません。マルウェアがソフトウェアを破壊し、Windowsの再インストールを強制するのはなぜですか?それはあなたに迷惑をかけるだけで、マルウェアの作成者は感染したコンピュータが1台少なくなります。

関連する: キーロガーの説明:知っておくべきこと

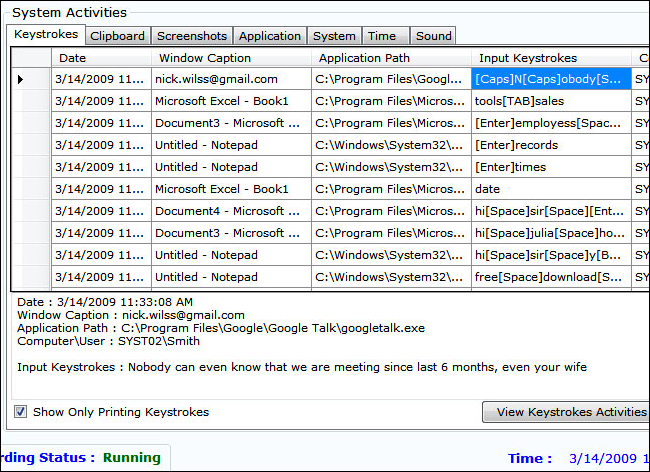

代わりに、マルウェアはシステムに感染したいバックグラウンドで静かに隠れます。多くの場合、マルウェアはキーロガーとして機能し、コンピューターに入力すると、クレジットカード番号、オンラインバンキングパスワード、およびその他の機密の個人データを傍受します。マルウェアは、このデータを作成者に送り返します。マルウェアの作成者は、これらの盗まれたクレジットカード番号やその他の個人情報を使用することさえできません。代わりに、盗まれたデータを使用するリスクを負う他の誰かに、仮想闇市場で安価に販売する可能性があります。

マルウェアはトロイの木馬としても機能し、接続しますリモートサーバーに接続し、指示を待ちます。このトロイの木馬は、作成者が望む他のマルウェアをダウンロードします。これにより、マルウェアの作成者は、これらの感染したコンピューターを他の目的に使用し続け、マルウェアの新しいバージョンで更新できます。

ボットネットとランサムウェア

多くの種類のマルウェアも「ボットネット」を作成します。事実上、マルウェアはお使いのコンピューターを、大規模なネットワーク内の他のボットと結合するリモート制御の「ボット」に変えます。マルウェアの作成者は、このボットネットを好きな目的に使用できます。または、ボットネットの作成者は、ボットネットへのアクセスを他の犯罪企業に貸し出す可能性が高いです。たとえば、ボットネットを使用して、Webサイトで分散型サービス拒否(DDoS)攻撃を実行し、膨大な量のコンピューターからのトラフィックで攻撃し、負荷がかかるとサーバーが応答しなくなる可能性があります。おそらく競合他社のWebサイトのDDoS攻撃を行うために、誰かがボットネットへのアクセスにお金を払う可能性があります。

ボットネットを使用してWebページを読み込むこともできます。背景と膨大な数の異なるPCの広告リンクをクリックします。多くのWebサイトは、ページが読み込まれるたび、または広告リンクがクリックされるたびに収益を上げるため、これらのページの読み込みと広告リンクのクリックは、多くの異なるコンピューターからの実際のトラフィックのように設計されており、Webサイトを収益化できます。これは「クリック詐欺」として知られています。

関連する: ランサムウェアから身を守る方法(CryptoLockerなど)

CryptoLockerのようなランサムウェアは極端です論理的な極端になったこの傾向の例。 CryptoLockerが感染すると、コンピューター上で見つかった個人ファイルを秘密の暗号化キーで暗号化し、元のファイルを削除します。その後、丁寧でプロフェッショナルなウィザードがポップアップし、ファイルを取り戻すためにお金を使うように求められます。支払いを行わないとファイルが失われますが、心配する必要はありません。支払いを便利にするためにいくつかの異なる支払い方法を受け入れます。もちろん、支払いを行うとファイルを取り戻すことができます。もちろん、そうしないと言葉が広まり、誰も支払わないためです。定期的なバックアップを実行するとCryptoLockerが無効になる可能性があり、犯罪者に身代金を支払うことはお勧めしませんが、これはマルウェアが営利目的であることの明確な例です。彼らはあなたが彼らを去らせるためにあなたが払うほどあなたのためにちょうど十分なトラブルを引き起こしたいです。

![クリプトロッカー[4]](/images/explainer/who-is-making-all-this-malware-8212-and-why_3.png)

フィッシングおよびソーシャルエンジニアリング攻撃

オンラインの脅威はマルウェアだけではありません。 フィッシングやその他のソーシャルエンジニアリング攻撃も大きな脅威になりました。たとえば、銀行から送信されたと主張するメールを受け取って、銀行のように見えるように設計された詐欺サイトに移動する場合があります。銀行情報を入力すると、攻撃者は銀行のウェブサイトの銀行口座にアクセスできるようになります。

これらの攻撃は、マルウェアと同じように利益重視です。 攻撃者はあなたをだますためだけにフィッシング攻撃を実行しているのではなく、利益を上げるために機密の財務情報にアクセスするためにフィッシング攻撃を行っています。

このレンズはまた他を理解するのを助けることができますコンピュータに広告を表示するアドウェアや、閲覧情報をスパイしてインターネット経由で送信するスパイウェアなど、不快な種類のソフトウェア。これらの不快なタイプのソフトウェアは同じ理由で作られています-利益。彼らのクリエーターは、あなたに広告を提供し、あなたに合わせてお金を稼ぎます。

画像著作権:FlickrのSean MacEntee、Wikimedia CommonsのHappy99ワーム、FlickrのSzilard Mihaly