人々は自分のオンラインアカウントが「ハッキングされている」と話しますが、このハッキングはどのように発生しますか?現実には、アカウントはかなり単純な方法でハッキングされています。攻撃者はブラックマジックを使用しません。

知識は力である。アカウントが実際にどのように侵害されているかを理解することは、アカウントを保護し、そもそもパスワードが「ハッキング」されるのを防ぐのに役立ちます。

パスワード、特に漏洩したパスワードの再利用

多くの人々-おそらくほとんどの人々-再利用異なるアカウントのパスワード。使用するすべてのアカウントに同じパスワードを使用する人もいます。これは非常に安全ではありません。多くのWebサイト(LinkedInやeHarmonyのような大きくて有名なWebサイトでも)は、ここ数年でパスワードデータベースが漏洩しています。漏洩したパスワードのデータベースは、ユーザー名と電子メールアドレスとともに、オンラインで簡単にアクセスできます。攻撃者は、これらの電子メールアドレス、ユーザー名、およびパスワードの組み合わせを他のWebサイトで試し、多くのアカウントにアクセスすることができます。

メールアカウントのパスワードを再利用すると、攻撃者がアクセスした場合に他のすべてのパスワードをリセットするためにメールアカウントが使用される可能性があるため、さらに危険にさらされます。

どんなに優れたパスワードを保護しても、使用するサービスがパスワードを保護する程度を制御することはできません。パスワードを再利用し、1つの会社が転倒した場合、すべてのアカウントが危険にさらされます。どこでも異なるパスワードを使用する必要があります—パスワードマネージャーがこれを支援できます。

キーロガー

キーロガーは悪意のあるソフトウェアであり、バックグラウンドで実行でき、キーストロークをすべて記録します。多くの場合、クレジットカード番号、オンラインバンキングパスワード、その他のアカウント認証情報などの機密データをキャプチャするために使用されます。次に、このデータをインターネット経由で攻撃者に送信します。

そのようなマルウェアは、エクスプロイトを介して届く可能性があります。たとえば、インターネット上のほとんどのコンピューターがそうであるように、古いバージョンのJavaを使用している場合、Webページ上のJavaアプレットを介して侵害される可能性があります。ただし、他のソフトウェアに偽装して到着することもあります。たとえば、オンラインゲーム用のサードパーティツールをダウンロードできます。このツールは悪意がある可能性があり、ゲームパスワードをキャプチャして、インターネット経由で攻撃者に送信します。

適切なウイルス対策プログラムを使用し、ソフトウェアを最新の状態に保ち、信頼できないソフトウェアをダウンロードしないようにします。

ソーシャルエンジニアリング

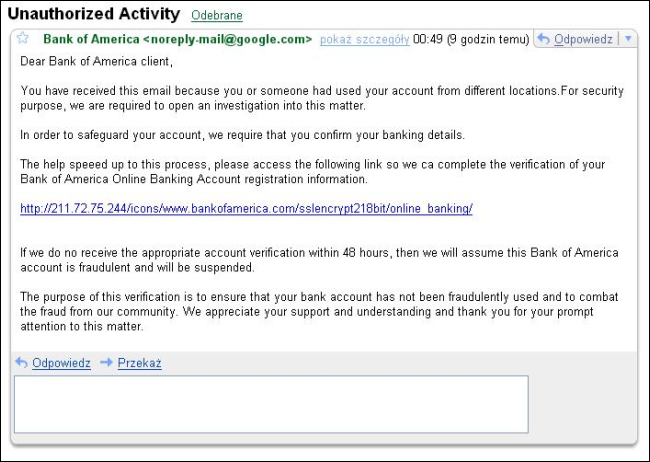

攻撃者は一般的にソーシャルエンジニアリングも使用しますアカウントにアクセスするためのトリック。フィッシングは一般的に知られているソーシャルエンジニアリングの形式です。本質的に、攻撃者は誰かになりすましてパスワードを要求します。一部のユーザーは、パスワードを簡単に引き渡します。ソーシャルエンジニアリングの例を次に示します。

- 銀行からのものであると主張するメールを受け取り、偽の銀行ウェブサイトに誘導し、パスワードの入力を求めます。

- Facebookまたは公式のFacebookアカウントであると主張する他のソーシャルWebサイトで、自分を認証するためにパスワードを送信するように求めるメッセージを受け取ります。

- あなたはあなたに与えることを約束するウェブサイトにアクセスしますSteamの無料ゲームやWorld of Warcraftの無料ゴールドなど、貴重なもの。この偽の報酬を得るには、Webサイトでサービスのユーザー名とパスワードが必要です。

パスワードを誰に渡すかについて注意してください—メール内のリンクをクリックして銀行のウェブサイトにアクセスしたり、連絡してリクエストしたりする人にパスワードを渡さないでください。また、信用できないウェブサイト、特にあまりにも良いと思われるウェブサイトにアカウント認証情報を渡さないでください本当。

セキュリティの質問に答える

多くの場合、パスワードは応答することでリセットできますセキュリティの質問。セキュリティの質問は一般に信じられないほど弱く、「どこで生まれましたか」、「どこの高校に行きましたか?」、「母親の旧姓は何ですか?」などのことがよくあります。一般にアクセス可能なソーシャルネットワーキングサイトでこの情報を見つけるのは非常に簡単であり、ほとんどの普通の人は、尋ねられたらどの高校に行ったかを教えてくれます。この入手しやすい情報により、攻撃者はしばしばパスワードをリセットし、アカウントにアクセスできます。

理想的には、セキュリティの質問を使用する必要があります簡単に発見または推測されない答え。また、ウェブサイトは、セキュリティに関するいくつかの質問への答えを知っているという理由だけで、人々がアカウントにアクセスできないようにする必要があります。

メールアカウントとパスワードのリセット

攻撃者が上記の方法のいずれかを使用してメールアカウントにアクセスすると、大きな問題が発生します。通常、メールアカウントはオンラインのメインアカウントとして機能します。使用する他のすべてのアカウントはこのアカウントにリンクされており、メールアカウントにアクセスできるユーザーはだれでもこのアカウントを使用して、メールアドレスで登録した任意の数のサイトでパスワードをリセットできます。

このため、メールアカウントをできる限り保護する必要があります。固有のパスワードを使用し、慎重に保護することが特に重要です。

パスワード「ハッキング」ではないもの

ほとんどの人は、攻撃者がオンラインアカウントにログインするための単一の可能なパスワード。これは起きていません。誰かのオンラインアカウントにログインしてパスワードの推測を続けようとすると、速度が低下し、一握り以上のパスワードを試すことができなくなります。

攻撃者が侵入できる場合パスワードを推測するだけのオンラインアカウントでは、パスワードは、「パスワード」やペットの名前など、最初の数回の試行で推測できる明白なものである可能性があります。

攻撃者はこのようなブルートフォース手法のみを使用できますたとえば、Dropboxアカウントに暗号化されたファイルを保存していて、攻撃者がそのファイルにアクセスして暗号化されたファイルをダウンロードしたとしましょう。その後、暗号化をブルートフォースして、基本的にすべてのパスワードの組み合わせが試行されるまで試行します。

アカウントが「ハッキングされた」と言う人パスワードを再利用したり、キーロガーをインストールしたり、ソーシャルエンジニアリングのトリックの後に攻撃者に資格情報を提供したりする可能性があります。また、簡単に推測されるセキュリティの質問の結果として、セキュリティが侵害された可能性もあります。

適切なセキュリティ対策を講じれば、アカウントを「ハッキング」することは簡単ではありません。二要素認証を使用することも役立ちます-攻撃者が侵入するにはパスワード以上のものが必要になります。

画像著作権:FlickrのRobbert van der Steeg、Flickrのasenat