Vai esat kādreiz gribējuši, lai būtu šī īpašā “kopmītne”klauvēt ”ar savu maršrutētāju, jo lai to“ atvērtu durvis ”tikai tad, kad slepenais klauvējums ir atpazīts? How-To Geek paskaidro, kā instalēt Knock dēmonu DD-WRT.

Attēlu autori Bficks un Aviads Ravivs

Ja vēl neesat to izdarījis, noteikti apskatiet iepriekšējos šīs sērijas rakstus:

- Pārvērtiet savu mājas maršrutētāju lieljaudas maršrutētājā ar DD-WRT

- Kā instalēt papildu programmatūru mājas maršrutētājā (DD-WRT)

- Kā noņemt reklāmas ar Pixelserv vietnē DD-WRT

Ja esat pazīstams ar šīm tēmām, turpiniet lasīt. Ņemiet vērā, ka šī rokasgrāmata ir nedaudz tehniskāka, un iesācējiem jābūt modriem, mainot maršrutētāju.

Pārskats

Parasti, lai varētu sazināties ar ierīci / pakalpojumu, ir jāuzsāk a pilns tīkla savienojums ar to. Tomēr, darot to, drošības laikmetā dēvētais uzbrukums atklāj uzbrukuma virsmu. Knock dēmons ir sava veida tīkla snifferis, kas var reaģēt, ja tiek novērota iepriekš konfigurēta secība. Tā kā savienojums nav jāizveido, lai klauvējošais dēmons atpazītu konfigurētu secību, uzbrukuma virsma tiek samazināta, saglabājot vēlamo funkcionalitāti. Savā ziņā maršrutētājam mēs priekšnosacīsim ar vēlamais “Divu bitu” atbilde (atšķirībā no sliktā Rodžersa…).

Šajā rakstā mēs:

- Parādiet, kā izmantot Knockd, lai maršrutētājam Wake-On-Lan būtu dators vietējā tīklā.

- Parādiet, kā aktivizēt Knock secību no Android lietojumprogrammas, kā arī no datora.

Piezīme: Lai gan instalēšanas instrukcijas vairs nav aktuālas, jūs varat skatīties filmas, kuras esmu izveidojis “atpakaļceļā, kad”, lai redzētu visu klauvēšanas konfigurēšanu. (Tikai atvainojiet neapstrādāto prezentāciju).

Ietekme uz drošību

Diskusija par “cik drošs ir Knockd?” Ir gara un aizsākusies pirms daudziem gadu tūkstošiem (interneta gados), bet būtība ir šāda:

Knock ir neskaidrības drošības slānis, pie kura vajadzētu tikai pierast uzlabot citiem līdzekļiem, piemēram, šifrēšanai, un to nevajadzētu izmantot kā pašu, jo visi drošības pasākumi ir visi.

Priekšnosacījumi, pieņēmumi un ieteikumi

- Tiek pieņemts, ka jums ir OpDg iespējots DD-WRT maršrutētājs.

- Zināma pacietība, jo tā uzstādīšana var aizņemt kādu laiku.

- Ir ļoti ieteicams iegūt DDNS kontu savam ārējam (parasti dinamiskajam) IP.

Ļauj iegūt plaisu

Instalācija un pamata konfigurācija

Instalējiet Knock dēmonu, atverot termināli maršrutētājam un izdodot:

opkg update ; opkg install knockd

Tagad, kad Knockd ir instalēts, mums tas jākonfigurēpalaišanas sekvences un komandas, kas tiks izpildītas, tiklīdz tās tiks iedarbinātas. Lai to izdarītu, atveriet failu “knockd.conf” teksta redaktorā. Maršrutētājā tas būtu:

vi /opt/etc/knockd.conf

Padariet tā saturu līdzīgu:

[options]

logfile = /var/log/knockd.log

UseSyslog

[wakelaptop]

sequence = 56,56,56,43,43,43,1443,1443,1443

seq_timeout = 30

command = /usr/sbin/wol aa:bb:cc:dd:ee:22 -i $( nvram get lan_ipaddr | cut -d . -f 1,2,3 ).255

tcpflags = sync

Paskaidrosim iepriekš minēto:

- Segments “opcijas” ļauj to konfigurētglobālie parametri dēmonam. Šajā piemērā mēs esam norādījuši dēmonam saglabāt žurnālu gan syslog, gan failā. Lai gan tas nekaitē abu iespēju izmantošanai kopā, jums vajadzētu apsvērt iespēju saglabāt tikai vienu no tām.

- Segments “wakelaptop” ir piemērs secībai, kas iedarbinās WOL komandu uz jūsu LAN datoram ar MAC adresi aa: bb: cc: dd: ee: 22.

Piezīme. Iepriekš norādītajā komandā tiek pieņemts, ka noklusējuma rīcībai ir C klases apakštīkls.

Lai pievienotu vairāk secību, vienkārši nokopējiet un ielīmējiet segmentu “wakelaptop” un pielāgojiet ar jauniem parametriem un / vai komandām, kuras jāizpilda maršrutētājam.

Uzsākt

Lai maršrutētājs startējot izsauktu dēmonu, pievienojiet zemāk OPKG ceļveža skriptam “geek-init”:

knockd -d -c /opt/etc/knockd.conf -i "$( nvram get wan_ifname )"

Tas sāks Knock dēmonu maršrutētāja “WAN” saskarnē, lai tas klausītos paketes no interneta.

Klauvē no Android

Pārnesamības laikmetā gandrīz obligāti ir jābūt “lietotnei tam” ... tāpēc StavFX izveidoja to vienam uzdevumam :)

Šī lietotne veic klauvēšanas secības tieši no jūsu Android ierīces, un tā atbalsta logrīku izveidi sākuma ekrānos.

- Instalējiet lietotni Knocker no Android tirgus (arī, lūdzu, esiet laipns un piešķiriet tam labu novērtējumu).

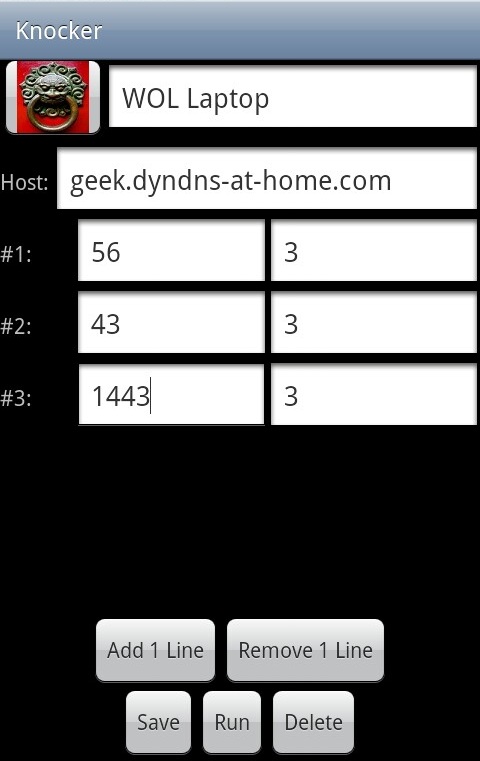

- Pēc instalēšanas ierīcē palaidiet to. Tevi sagaida kaut kas līdzīgs:

- Jūs ilgi varat nospiest piemēra ikonu, lai to rediģētu, vai noklikšķiniet uz “izvēlne”, lai pievienotu jaunu ierakstu. Jauns ieraksts izskatās šādi:

- Pievienojiet līnijas un aizpildiet informāciju, kas nepieciešama jūsu klauvēšanai. WOL konfigurācijas paraugam no augšas tas būtu:

- Pēc izvēles mainiet ikonu, ilgi nospiežot ikonu blakus Knock nosaukumam.

- Saglabājiet klauvē.

- Vienreiz pieskarieties jaunajam Knock galvenajā ekrānā, lai to aktivizētu.

- Pēc izvēles izveidojiet tam logrīku sākuma ekrānā.

Ņemiet vērā: kamēr mēs esam konfigurējušikonfigurācijas faila piemērs ar 3 portu grupām katram portam (sakarā ar zemāk esošo Telnet sadaļu), ar šo lietojumprogrammu ostas atkārtojumu skaitam (ja vispār) nav ierobežojumu.

Izklaidējieties, izmantojot lietotni, kuru StavFX ir ziedojis :-)

Klauvē no Windows / Linux

Kamēr ir iespējams veikt klauvēšanu arvienkāršākais tīkla utilītas a.k.a “Telnet”, Microsoft ir nolēmis, ka Telnet ir “drošības risks”, un pēc tam vairs to pēc noklusējuma neuzstāda modernajos logos. Ja jūs man jautājat: “Tie, kas var atteikties no būtiskas brīvības, lai iegūtu nelielu pagaidu drošību, nav pelnījuši ne brīvību, ne drošību. ~ Bendžamins Franklins ”, bet es atkāpos.

Iemesls, kāpēc mēs grupām iestatījām piemēru secību3 no katra porta, ja telnet nespēj izveidot savienojumu ar vēlamo portu, tas automātiski mēģinās vēlreiz vēl 2 reizes. Tas nozīmē, ka telnet pirms došanās faktiski 3 reizes klauvē. Tātad viss, kas mums jādara, ir izpildīt telnet komandu vienreiz katram porta portam. Tas ir arī iemesls, kāpēc tika izvēlēts 30 sekunžu noildzes intervāls, jo mums jāgaida telnet noildze katram portam, līdz mēs izpildīsim nākamo portu grupu. Kad esat pabeidzis testēšanas posmu, ieteicams automatizēt šo procedūru ar vienkāršu Batch / Bash skriptu.

Izmantojot mūsu piemēru secību, tas izskatās šādi:

- Ja izmantojat Windows, izpildiet MS norādījumus, lai instalētu Telnet.

- Pāriet uz komandrindu un izsniedziet:

telnet geek.dyndns-at-home.com 56

telnet geek.dyndns-at-home.com 43

telnet geek.dyndns-at-home.com 1443

Ja viss gāja labi, tam tā vajadzētu būt.

Traucējummeklēšana

Ja maršrutētājs nereaģē uz sekvencēm, šeit ir aprakstīti daži problēmu novēršanas soļi:

- Skatīt žurnālu - Knockd saglabās žurnālu, kuru jūs varat apskatīt reālajā laikā, lai redzētu, vai klauvēšanas secība ir nonākusi dēmonā un vai komanda ir izpildīta pareizi.

Pieņemot, ka jūs vismaz izmantojat žurnālfailu, kā minēts iepriekšējā piemērā, lai redzētu to reāllaikā, izdodiet terminālī:</p>tail -f /var/log/knockd.log - Ņemiet vērā ugunsmūrus - dažreiz jūsu interneta pakalpojumu sniedzējs,darbavietā vai interneta kafejnīcā, izmantojiet savu iespēju bloķēt saziņu. Šādā gadījumā, kamēr jūsu maršrutētājs var klausīties, sitieni ostās, kuras ir bloķējusi jebkura ķēdes daļa, nesasniegs maršrutētāju, un tam būs grūti reaģēt. Tieši tāpēc pirms izmēģināt vairāk izlases veida, ieteicams izmēģināt kombinācijas, kurās tiek izmantotas plaši pazīstamās ostas, piemēram, 80, 443, 3389 un tā tālāk. Atkal varat apskatīt žurnālu, lai redzētu, kuras ostas sasniedz maršrutētāja WAN saskarni.

- Izmēģiniet secības iekšēji - pirms iesaistīšanasņemot vērā iepriekš minēto sarežģītību, ko var ieviest citas ķēdes daļas, ieteicams mēģināt sekvences izpildīt iekšēji, lai redzētu, ka tās A. skar maršrutētāju, kā jūs domājat, ka viņiem vajadzētu B. izpildīt komandu / s, kā paredzēts. Lai to paveiktu, varat sākt lietot Knockd, pieslēdzoties sava LAN interfeisam ar:

knockd -d -i "$( nvram get lan_ifnameq )" -c /opt/etc/knockd.confKad iepriekš minētais ir izpildīts, jūs varat novirzīt Knocking klientu uz maršrutētāja iekšējo IP, nevis uz ārējo.

Padoms: Tā kā knockd klausās “interfeisa” līmenī, nevis IP līmenī, jūs varētu vēlēties, lai KnockD piemērs visu laiku darbotos LAN interfeisā. Tā kā “Knocker” ir atjaunināts, lai atbalstītu divus saimniekus klauvēšanā, to darot, lai vienkāršotu un nostiprinātu jūsu klauvēšanas profilus. - Atcerieties, kurā pusē jūs esat - tas nav iespējamspieklauvēt WAN saskarni no LAN interfeisa iepriekšminētajā konfigurācijā. Ja vēlaties, lai jūs varētu klauvēt neatkarīgi no tā, kurā pusē esat, jūs varat vienkārši palaist dēmonu divreiz, pēc tam, kad ir piesaistīts WAN, kā rakstā, un vienreiz saistīts ar LAN, tāpat kā atkļūdošanas posmā no augšas. Nav problēmu palaist abus kopā, vienkārši pievienojot komandu no augšas vienam un tam pašam geek-init skriptam.

Piezīmes

Izmantojot klauvēšanu, jūs varēsit: dinamiski atvērt ostas, atspējot / iespējot pakalpojumus, attālināti pieejamus WOL datorus un daudz ko citu ...