W ostatniej części serii sprawdziliśmy, jak możesz zarządzać komputerami z systemem Windows i korzystać z nich z dowolnego miejsca, o ile jesteś w tej samej sieci. Ale co jeśli nie jesteś?

Zapoznaj się z poprzednimi artykułami z tej serii Geek School na temat systemu Windows 7:

- Przedstawiamy How-To Geek School

- Uaktualnienia i migracje

- Konfigurowanie urządzeń

- Zarządzanie dyskami

- Zarządzanie aplikacjami

- Zarządzanie programem Internet Explorer

- Podstawy adresowania IP

- Sieć

- Sieć bezprzewodowa

- zapora systemu Windows

- Zdalna administracja

I czekaj na resztę serii przez cały ten tydzień.

Ochrona dostępu do sieci

Ochrona dostępu do sieci jest próbą Microsoftukontrolować dostęp do zasobów sieciowych w oparciu o kondycję klienta próbującego się z nimi połączyć. Na przykład w sytuacji, gdy jesteś użytkownikiem laptopa, może upłynąć wiele miesięcy, gdy jesteś w drodze i nie podłączasz laptopa do sieci firmowej. W tym czasie nie ma gwarancji, że Twój laptop nie zostanie zainfekowany wirusem lub złośliwym oprogramowaniem, ani że otrzymasz aktualizacje definicji antywirusowej.

W tej sytuacji, gdy wrócisz doOffice i podłącz urządzenie do sieci, NAP automatycznie określi stan urządzenia na podstawie zasad skonfigurowanych na jednym z serwerów NAP. Jeśli urządzenie podłączone do sieci nie przejdzie inspekcji stanu, zostanie automatycznie przeniesione do bardzo ograniczonej części sieci zwanej strefą naprawczą. Znajdując się w strefie naprawczej, serwery naprawcze automatycznie spróbują rozwiązać problem z komputerem. Niektóre przykłady mogą być:

- Jeśli zapora jest wyłączona, a zasady wymagają jej włączenia, serwery naprawcze włączą zaporę dla Ciebie.

- Jeśli Twoje zasady dotyczące zdrowia mówią, że musisz mieć najnowsze aktualizacje systemu Windows, a nie, możesz mieć serwer WSUS w strefie naprawczej, który zainstaluje najnowsze aktualizacje na twoim kliencie.

Twoje urządzenie zostanie przeniesione z powrotem do sieci korporacyjnej tylko wtedy, gdy zostanie uznane za zdrowe przez serwery NAP. Istnieją cztery różne sposoby egzekwowania NAP, z których każdy ma swoje zalety:

- VPN - Korzystanie z metody wymuszania VPN jest przydatne wfirma, w której telepracownicy pracują zdalnie z domu, korzystając z własnych komputerów. Nigdy nie możesz być pewien, jakie złośliwe oprogramowanie ktoś może zainstalować na komputerze, nad którym nie masz kontroli. Podczas korzystania z tej metody zdrowie klienta będzie sprawdzane za każdym razem, gdy zainicjuje połączenie VPN.

- DHCP - Podczas korzystania z metody wymuszania DHCP klient nie otrzyma prawidłowych adresów sieciowych z serwera DHCP, dopóki nie zostanie uznany za zdrowy przez infrastrukturę ochrony dostępu do sieci.

- IPsec - IPsec to metoda szyfrowania ruchu sieciowego za pomocą certyfikatów. Chociaż niezbyt często, można również użyć protokołu IPsec do wymuszenia ochrony dostępu do sieci.

- 802.1x - 802.1x jest również czasami nazywany uwierzytelnianiem opartym na portach i jest metodą uwierzytelniania klientów na poziomie przełącznika. Używanie 802.1x do egzekwowania zasad ochrony dostępu do sieci jest standardową praktyką w dzisiejszym świecie.

Połączenia telefoniczne

Z jakiegoś powodu w dzisiejszych czasach Microsoftnadal chce, abyś wiedział o tych prymitywnych połączeniach telefonicznych. Połączenia telefoniczne wykorzystują analogową sieć telefoniczną, znaną również jako POTS (Plain Old Telephone Service), do dostarczania informacji z jednego komputera do drugiego. Robią to za pomocą modemu, który jest kombinacją słów modulujących i demodulujących. Modem zostaje podłączony do komputera, zwykle za pomocą kabla RJ11, i moduluje cyfrowe strumienie informacji z komputera na sygnał analogowy, który można przesyłać przez linie telefoniczne. Gdy sygnał dociera do miejsca docelowego, jest demodulowany przez inny modem i zamieniany z powrotem w sygnał cyfrowy, który komputer może zrozumieć. Aby utworzyć połączenie telefoniczne, kliknij prawym przyciskiem myszy ikonę stanu sieci i otwórz Centrum sieci i udostępniania.

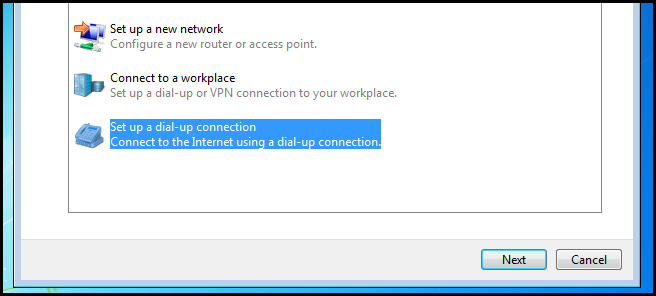

Następnie kliknij Konfiguruj nowe połączenie lub hiperłącze sieciowe.

Teraz wybierz Skonfiguruj połączenie telefoniczne i kliknij przycisk Dalej.

Stąd możesz wypełnić wszystkie wymagane informacje.

Uwaga: Jeśli pojawi się pytanie, które wymaga skonfigurowania połączenia dial-up na egzaminie, podadzą one odpowiednie szczegóły.

Wirtualne sieci prywatne

Wirtualne sieci prywatne to prywatne tunele, które można ustanowić w sieci publicznej, takiej jak Internet, aby można było bezpiecznie połączyć się z inną siecią.

Na przykład możesz ustanowić połączenie VPNz komputera w sieci domowej do sieci firmowej. W ten sposób wyglądałoby to tak, jakby komputer w sieci domowej był naprawdę częścią sieci firmowej. W rzeczywistości możesz nawet łączyć się z udziałami sieciowymi, na przykład jeśli zabrałeś komputer i fizycznie podłączyłeś go do swojej sieci roboczej za pomocą kabla Ethernet. Jedyną różnicą jest oczywiście szybkość: zamiast uzyskiwać prędkości Gigabit Ethernet, które byłyby, gdybyś był fizycznie w biurze, będziesz ograniczony szybkością twojego łącza szerokopasmowego.

Prawdopodobnie zastanawiasz się, jak bezpieczne są one„Prywatne tunele” są, ponieważ „tunelują” przez Internet. Czy każdy może zobaczyć twoje dane? Nie, nie mogą, a to dlatego, że szyfrujemy dane przesyłane przez połączenie VPN, stąd nazwa wirtualna „prywatna” sieć. Protokół używany do enkapsulacji i szyfrowania danych przesyłanych przez sieć jest pozostawiony użytkownikowi, a system Windows 7 obsługuje następujące elementy:

Uwaga: Niestety te definicje musisz znać na pamięć do egzaminu.

- Point-to-Point Tunneling Protocol (PPTP) - Protokół tunelowania Point to Point pozwala na kapsułkowanie ruchu sieciowego w nagłówku IP i wysyłanie go przez sieć IP, taką jak Internet.

- Kapsułkowanie: Ramki PPP są enkapsulowane w datagramie IP przy użyciu zmodyfikowanej wersji GRE.

- Szyfrowanie: Ramki PPP są szyfrowane za pomocą MicrosoftSzyfrowanie punkt-punkt (MPPE). Klucze szyfrowania są generowane podczas uwierzytelniania, gdy używane są protokoły Microsoft Challenge Handshake Authentication Protocol w wersji 2 (MS-CHAP v2) lub Extensible Authentication Protocol-Transport Layer Security (EAP-TLS).

- Protokół tunelowania warstwy 2 (L2TP) - L2TP jest bezpiecznym protokołem tunelowaniatransportowanie ramek PPP za pomocą protokołu internetowego jest częściowo oparte na PPTP. W przeciwieństwie do PPTP implementacja L2TP firmy Microsoft nie używa MPPE do szyfrowania ramek PPP. Zamiast tego L2TP używa protokołu IPsec w trybie transportu do usług szyfrowania. Połączenie L2TP i IPsec jest znane jako L2TP / IPsec.

- Kapsułkowanie: Ramki PPP są najpierw zawijane nagłówkiem L2TP, a następnie nagłówkiem UDP. Wynik jest następnie enkapsulowany za pomocą IPSec.

- Szyfrowanie: Wiadomości L2TP są szyfrowane za pomocą szyfrowania AES lub 3DES przy użyciu kluczy wygenerowanych z procesu negocjacji IKE.

- Secure Socket Tunneling Protocol (SSTP) - SSTP to protokół tunelowania wykorzystujący HTTPS. Ponieważ port TCP 443 jest otwarty w większości zapór korporacyjnych, jest to świetny wybór dla krajów, które nie zezwalają na tradycyjne połączenia VPN. Jest również bardzo bezpieczny, ponieważ używa certyfikatów SSL do szyfrowania.

- Kapsułkowanie: Ramki PPP są enkapsulowane w datagramach IP.

- Szyfrowanie: Wiadomości SSTP są szyfrowane przy użyciu protokołu SSL.

- Internet Key Exchange (IKEv2) - IKEv2 to protokół tunelowania, który korzysta z protokołu trybu tunelowania IPsec przez port UDP 500.

- Kapsułkowanie: IKEv2 hermetyzuje datagramy przy użyciu nagłówków IPSec ESP lub AH.

- Szyfrowanie: Wiadomości są szyfrowane za pomocą szyfrowania AES lub 3DES przy użyciu kluczy wygenerowanych z procesu negocjacji IKEv2.

Wymagania dotyczące serwera

Uwaga: Oczywiście możesz skonfigurować inne systemy operacyjne jako serwery VPN. Są to jednak wymagania, aby uruchomić serwer Windows VPN.

Aby umożliwić użytkownikom tworzenie połączenia VPN z siecią, musisz mieć serwer z systemem Windows Server i mieć zainstalowane następujące role:

- Routing i dostęp zdalny (RRAS)

- Serwer zasad sieciowych (NPS)

Będziesz także musiał skonfigurować DHCP lub przydzielić statyczną pulę IP, z której mogą korzystać komputery łączące się przez VPN.

Tworzenie połączenia VPN

Aby połączyć się z serwerem VPN, kliknij prawym przyciskiem myszy ikonę stanu sieci i otwórz Centrum sieci i udostępniania.

Następnie kliknij Konfiguruj nowe połączenie lub hiperłącze sieciowe.

Teraz wybierz połączenie z miejscem pracy i kliknij przycisk Dalej.

Następnie wybierz istniejące połączenie szerokopasmowe.

Teraz musisz wprowadzić nazwę IP lub DNS serwera VPN w sieci, z którą chcesz się połączyć. Następnie kliknij przycisk Dalej.

Następnie wprowadź swoją nazwę użytkownika i hasło, a następnie kliknij Połącz.

Po nawiązaniu połączenia będziesz mógł sprawdzić, czy masz połączenie z VPN, klikając ikonę stanu sieci.

Zadanie domowe

- Przeczytaj następujący artykuł w witrynie TechNet, który poprowadzi Cię przez planowanie bezpieczeństwa VPN.

Uwaga: dzisiejsza praca domowa jest trochę poza zakresem egzaminu 70-680, ale pozwoli ci dobrze zrozumieć, co dzieje się za kulisami, gdy połączysz się z VPN z Windows 7.

Jeśli masz jakieś pytania, możesz napisać do mnie na Twitterze @taybgibb lub po prostu zostawić komentarz.