Wiele usług online oferuje dwa czynnikiuwierzytelnianie, które zwiększa bezpieczeństwo poprzez wymaganie do logowania czegoś więcej niż tylko hasła. Istnieje wiele różnych rodzajów dodatkowych metod uwierzytelniania.

Różne usługi oferują różne metody uwierzytelniania dwuskładnikowego, aw niektórych przypadkach możesz nawet wybrać jedną z kilku różnych opcji. Oto jak działają i czym się różnią.

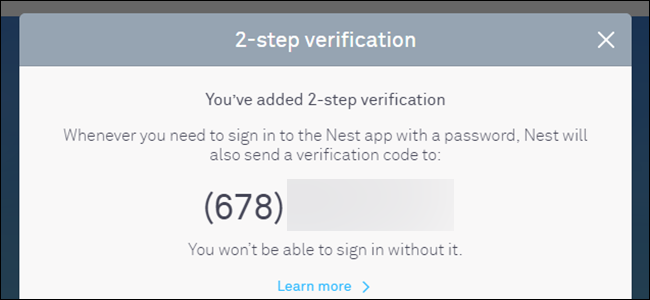

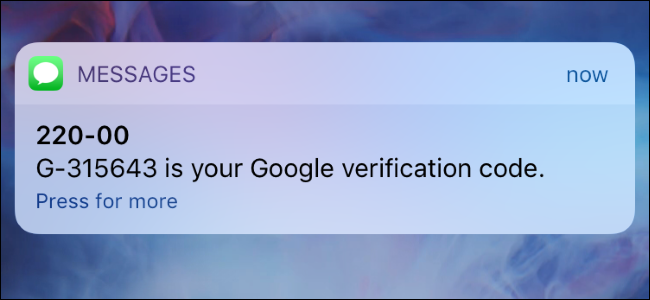

Weryfikacja SMS

ZWIĄZANE Z: Co to jest uwierzytelnianie dwuskładnikowe i dlaczego go potrzebuję?

Wiele usług umożliwia rejestrację, aby otrzymaćWiadomość SMS za każdym razem, gdy logujesz się na swoje konto. Ta wiadomość SMS będzie zawierać krótki jednorazowy kod, który musisz wprowadzić. W tym systemie telefon komórkowy jest używany jako druga metoda uwierzytelniania. Ktoś nie może po prostu dostać się na Twoje konto, jeśli ma Twoje hasło - potrzebuje Twojego hasła i dostępu do telefonu lub wiadomości SMS.

Jest to wygodne, ponieważ nie musisz tego robićcoś specjalnego, a większość ludzi ma telefony komórkowe. Niektóre usługi wybiorą nawet numer telefonu, a zautomatyzowany system będzie mówić kodem, co pozwoli Ci używać go z numerem telefonu stacjonarnego, który nie może odbierać wiadomości tekstowych.

Istnieją jednak duże problemy z SMS-emweryfikacja. Atakujący mogą użyć ataków wymiany karty SIM, aby uzyskać dostęp do bezpiecznych kodów lub przechwycić je dzięki wadom w sieci komórkowej. Jeśli to możliwe, zalecamy, aby nie używać wiadomości SMS. Wiadomości SMS są jednak znacznie bezpieczniejsze niż w ogóle nieużywanie uwierzytelniania dwuskładnikowego!

Kody generowane przez aplikacje (takie jak Google Authenticator i Authy)

ZWIĄZANE Z: Jak skonfigurować uwierzytelnianie dla uwierzytelniania dwuskładnikowego (i zsynchronizować kody między urządzeniami)

Możesz także wygenerować kody za pomocą aplikacjina Twoim telefonie. Najbardziej znaną aplikacją, która to robi, jest Google Authenticator, który Google oferuje na Androida i iPhone'a. Preferujemy jednak Authy, który robi wszystko, co robi Google Authenticator - i wiele więcej. Pomimo nazwy te aplikacje używają otwartego standardu. Na przykład możliwe jest dodawanie kont Microsoft i wielu innych typów kont do aplikacji Google Authenticator.

Zainstaluj aplikację, zeskanuj kod podczas konfigurowanianowe konto, a ta aplikacja będzie generować nowe kody co około 30 sekund. Po zalogowaniu się na konto musisz wprowadzić bieżący kod wyświetlany w aplikacji na telefonie oraz hasło.

To wcale nie wymaga sygnału komórkowego,a „ziarno”, które pozwala aplikacji na generowanie kodów ograniczonych czasowo, jest przechowywane tylko na twoim urządzeniu. Oznacza to, że jest znacznie bezpieczniejszy, ponieważ nawet ktoś, kto uzyska dostęp do Twojego numeru telefonu lub przechwyci Twoje wiadomości tekstowe, nie zna Twoich kodów.

Niektóre usługi - na przykład Battle.net Authenticator firmy Blizzard - mają również własne dedykowane aplikacje do generowania kodu.

Fizyczne klucze uwierzytelnienia

ZWIĄZANE Z: Wyjaśnienie U2F: Jak Google i inne firmy tworzą uniwersalny token bezpieczeństwa

Fizyczne klucze uwierzytelniające to kolejna opcjaktóre stają się coraz bardziej popularne. Duże firmy z branży technologicznej i finansowej tworzą standard znany jako U2F i już można używać fizycznego tokena U2F do zabezpieczenia kont Google, Dropbox i GitHub. To tylko mały klucz USB, który wkładasz do pęku kluczy. Za każdym razem, gdy chcesz zalogować się na konto z nowego komputera, musisz włożyć klucz USB i nacisnąć na nim przycisk. To wszystko - bez kodów maszynowych. W przyszłości urządzenia te powinny współpracować z NFC i Bluetooth do komunikacji z urządzeniami mobilnymi bez portów USB.

To rozwiązanie działa lepiej niż weryfikacja SMSoraz kody jednorazowe, ponieważ nie można ich przechwycić ani pomieszać. Jest także prostszy i wygodniejszy w użyciu. Na przykład witryna wyłudzająca informacje może wyświetlać fałszywą stronę logowania Google i przechwytywać jednorazowy kod podczas próby zalogowania się. Następnie mogą użyć tego kodu do zalogowania się w Google. Ale dzięki fizycznemu kluczowi uwierzytelniającemu działającemu z Twoją przeglądarką, przeglądarka może zapewnić komunikację z prawdziwą witryną, a kod nie może zostać przechwycony przez osobę atakującą.

Spodziewaj się, że w przyszłości będzie ich znacznie więcej.

Uwierzytelnianie oparte na aplikacji

ZWIĄZANE Z: Jak skonfigurować nowe bezkodowe uwierzytelnianie Google bez kodu

Niektóre aplikacje mobilne mogą oferować dwa czynnikiuwierzytelnianie za pomocą samej aplikacji. Na przykład Google oferuje teraz dwuskładnikowe uwierzytelnianie bez kodu, o ile masz zainstalowaną aplikację Google na swoim telefonie. Za każdym razem, gdy próbujesz zalogować się do Google z innego komputera lub urządzenia, wystarczy nacisnąć przycisk na telefonie, kod nie jest wymagany. Google sprawdza, czy masz dostęp do swojego telefonu, zanim spróbujesz się zalogować.

Dwuetapowa weryfikacja Apple działa podobnie,chociaż nie korzysta z aplikacji - używa samego systemu operacyjnego iOS. Za każdym razem, gdy próbujesz zalogować się z nowego urządzenia, możesz otrzymać jednorazowy kod wysłany na zarejestrowane urządzenie, takie jak iPhone lub iPad. Aplikacja mobilna Twittera ma również podobną funkcję zwaną weryfikacją logowania. Google i Microsoft dodały tę funkcję do aplikacji na smartfony Google i Microsoft Authenticator.

Systemy oparte na e-mailach

Inne usługi polegają na Twoim koncie e-mailuwierzytelnić cię. Na przykład, jeśli włączysz Zabezpieczenia Steam, Steam będzie monitował o wprowadzenie jednorazowego kodu wysyłanego na e-mail przy każdym logowaniu z nowego komputera. Dzięki temu przynajmniej atakujący będzie potrzebował zarówno hasła do konta Steam, jak i dostępu do konta e-mail, aby uzyskać dostęp do tego konta.

To nie jest tak bezpieczne jak inne dwuetapowemetody weryfikacji, ponieważ ktoś może łatwo uzyskać dostęp do Twojego konta e-mail, zwłaszcza jeśli nie korzystasz z weryfikacji dwuetapowej! Unikaj weryfikacji przez e-mail, jeśli możesz użyć czegoś silniejszego. (Na szczęście Steam oferuje uwierzytelnianie oparte na aplikacji w swojej aplikacji mobilnej).

The Last Resort: kody odzyskiwania

ZWIĄZANE Z: Jak uniknąć zablokowania podczas korzystania z uwierzytelniania dwuskładnikowego

Kody odzyskiwania stanowią zabezpieczenie na wypadek, gdybyś Tystracić metodę uwierzytelniania dwuskładnikowego. Po skonfigurowaniu uwierzytelniania dwuskładnikowego zwykle otrzymasz kody odzyskiwania, które należy zapisać i przechowywać w bezpiecznym miejscu. Będziesz ich potrzebować, jeśli kiedykolwiek stracisz metodę weryfikacji dwuetapowej.

Upewnij się, że masz gdzieś kopię kodów odzyskiwania, jeśli korzystasz z uwierzytelniania dwuetapowego.

Nie znajdziesz tak wielu opcji dla każdego konta. Wiele usług oferuje jednak wiele metod weryfikacji dwuetapowej.

Istnieje również opcja używania wielumetody uwierzytelniania dwuskładnikowego. Na przykład, jeśli skonfigurujesz zarówno aplikację do generowania kodu, jak i fizyczny klucz bezpieczeństwa, możesz uzyskać dostęp do konta za pośrednictwem aplikacji, jeśli kiedykolwiek zgubisz klucz fizyczny.