Ludzie mówią o tym, że ich konta internetowe są „zhakowane”, ale jak dokładnie to się dzieje? W rzeczywistości konta są zhakowane w dość prosty sposób - napastnicy nie używają czarnej magii.

Wiedza to potęga. Zrozumienie, w jaki sposób zagrożone są konta, może pomóc Ci zabezpieczyć je i zapobiec „hakowaniu” haseł.

Ponowne użycie haseł, szczególnie tych, które wyciekły

Wiele osób - może nawet większość ludzi - ponownie wykorzystujehasła do różnych kont. Niektóre osoby mogą nawet używać tego samego hasła do każdego konta, z którego korzystają. To jest bardzo niepewne. W wielu witrynach - nawet dużych, znanych, takich jak LinkedIn i eHarmony - w ciągu ostatnich kilku lat wyciekły bazy danych haseł. Bazy danych wyciekłych haseł wraz z nazwami użytkowników i adresami e-mail są łatwo dostępne online. Atakujący mogą wypróbować te kombinacje adresów e-mail, nazw użytkowników i haseł na innych stronach internetowych i uzyskać dostęp do wielu kont.

Ponowne użycie hasła do konta e-mail stanowi jeszcze większe ryzyko, ponieważ konto e-mail może zostać użyte do zresetowania wszystkich innych haseł, jeśli osoba atakująca uzyska do niego dostęp.

Bez względu na to, jak dobrze zabezpieczasz swoje hasła,nie możesz kontrolować, jak dobrze używane usługi zabezpieczają hasła. Jeśli użyjesz ponownie haseł, a jedna firma potknie się, wszystkie Twoje konta będą zagrożone. Powinieneś wszędzie używać różnych haseł - menedżer haseł może w tym pomóc.

Keyloggery

Keyloggery to złośliwe oprogramowanie, któremoże działać w tle, rejestrując każde naciśnięcie klawisza. Często są używane do przechwytywania poufnych danych, takich jak numery kart kredytowych, hasła bankowości internetowej i inne dane uwierzytelniające do konta. Następnie wysyłają te dane do atakującego przez Internet.

Takie złośliwe oprogramowanie może dotrzeć za pośrednictwem exploitówna przykład, jeśli używasz przestarzałej wersji Javy, podobnie jak większość komputerów w Internecie, możesz zostać zaatakowany przez aplet Javy na stronie internetowej. Mogą jednak przybyć ukryte w innym oprogramowaniu. Na przykład możesz pobrać narzędzie innej firmy do gry online. Narzędzie może być złośliwe, przechwytuje hasło do gry i wysyła je do atakującego przez Internet.

Używaj przyzwoitego programu antywirusowego, aktualizuj oprogramowanie i unikaj pobierania niewiarygodnego oprogramowania.

Inżynieria społeczna

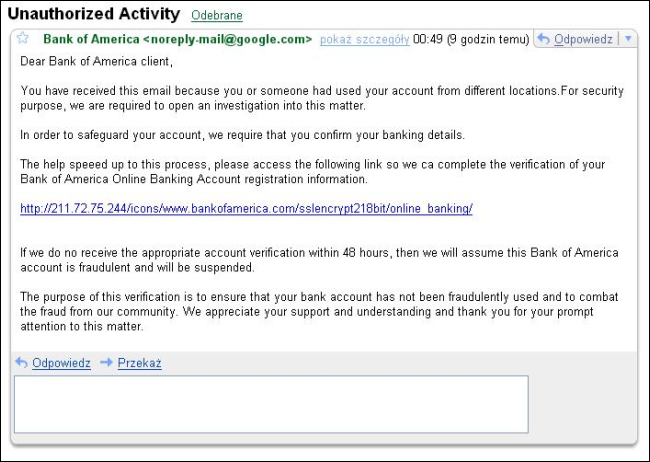

Atakujący często również stosują socjotechnikęsztuczki, aby uzyskać dostęp do swoich kont. Wyłudzanie informacji jest powszechnie znaną formą inżynierii społecznej - w zasadzie osoba atakująca podszywa się pod kogoś i prosi o podanie hasła. Niektórzy użytkownicy chętnie przekazują swoje hasła. Oto kilka przykładów inżynierii społecznej:

- Otrzymujesz wiadomość e-mail, która twierdzi, że pochodzi z Twojego banku, kierując Cię do fałszywej witryny banku i prosząc o podanie hasła.

- Otrzymujesz wiadomość na Facebooku lub innej stronie społecznościowej od użytkownika, który twierdzi, że jest oficjalnym kontem Facebook, z prośbą o przesłanie hasła w celu uwierzytelnienia.

- Odwiedzasz stronę internetową, która obiecuje ci daćcoś cennego, takiego jak darmowe gry na Steamie lub darmowe złoto w World of Warcraft. Aby otrzymać tę fałszywą nagrodę, witryna wymaga Twojej nazwy użytkownika i hasła do usługi.

Uważaj na to, komu podajesz hasło -nie klikaj linków w wiadomościach e-mail i nie przechodź na stronę banku, nie podawaj swojego hasła nikomu, kto się z Tobą kontaktuje i prosi o nie, i nie podawaj danych logowania do niewiarygodnych stron internetowych, zwłaszcza tych, które wydają się zbyt dobre, aby prawdziwe.

Odpowiadanie na pytania bezpieczeństwa

Hasła często można zresetować, odpowiadającpytania bezpieczeństwa. Pytania zabezpieczające są na ogół niezwykle słabe - często takie rzeczy jak „Gdzie się urodziłeś?”, „Do której szkoły średniej chodziłeś?” I „Jakie było panieńskie nazwisko twojej matki?”. Często bardzo łatwo jest znaleźć te informacje w ogólnodostępnych serwisach społecznościowych, a większość normalnych ludzi powiedziałaby ci, do której szkoły średniej poszli, gdyby ich zapytano. Dzięki tym łatwym do zdobycia informacjom osoby atakujące często mogą resetować hasła i uzyskiwać dostęp do kont.

Idealnie powinieneś używać pytań bezpieczeństwa zodpowiedzi, których nie można łatwo odkryć ani zgadnąć. Strony internetowe powinny również uniemożliwiać ludziom dostęp do konta tylko dlatego, że znają odpowiedzi na kilka pytań bezpieczeństwa, a niektóre tak - ale niektóre nadal nie.

Konto e-mail i resetowanie hasła

Jeśli atakujący użyje dowolnej z powyższych metod douzyskaj dostęp do swoich kont e-mail, masz większe problemy. Twoje konto e-mail zwykle działa jako konto główne online. Wszystkie inne konta, z których korzystasz, są z nim powiązane, a każdy, kto ma dostęp do konta e-mail, może go użyć do zresetowania haseł w dowolnej liczbie witryn zarejestrowanych za pomocą adresu e-mail.

Z tego powodu należy jak najlepiej zabezpieczyć swoje konto e-mail. Szczególnie ważne jest, aby używać do niego unikalnego hasła i ostrożnie go chronić.

Jakie hasło „hakowanie” nie jest

Większość ludzi prawdopodobnie wyobraża sobie atakujących próbujących każdegopojedyncze hasło, aby zalogować się na swoje konto online. To się nie dzieje Jeśli spróbujesz zalogować się na czyimś koncie online i nadal zgadywać hasła, zostaniesz spowolniony i nie będziesz mógł spróbować więcej niż kilku haseł.

Jeśli atakujący był w stanie dostać się dokonto internetowe po prostu zgadując hasła, jest prawdopodobne, że hasło było czymś oczywistym, co można było odgadnąć przy kilku pierwszych próbach, takie jak „hasło” lub imię zwierzaka danej osoby.

Atakujący mogli używać tylko takich metod brutalnej siłyjeśli mieli lokalny dostęp do twoich danych - na przykład załóżmy, że przechowujesz zaszyfrowany plik na koncie Dropbox, a atakujący uzyskali do niego dostęp i pobrali zaszyfrowany plik. Mogliby następnie spróbować brutalnie wymusić szyfrowanie, próbując w zasadzie każdej kombinacji haseł, dopóki nie zadziała.

Ludzie, którzy twierdzą, że ich konta zostały „zhakowane”prawdopodobnie są winni ponownego użycia haseł, zainstalowania rejestratora kluczy lub przekazania napastnikowi uwierzytelnienia po sztuczkach z zakresu inżynierii społecznej. Mogły zostać również narażone na szwank w wyniku łatwych do odgadnięcia pytań bezpieczeństwa.

Jeśli zastosujesz odpowiednie środki bezpieczeństwa, nie będzie łatwo „zhakować” swoje konta. Pomocne może być także uwierzytelnianie dwuskładnikowe - osoba atakująca będzie potrzebować czegoś więcej niż tylko hasła.

Zdjęcie: Robbert van der Steeg na Flickr, asenat na Flickr