Când vine vorba de securizarea rețelei dvs. Wi-Fi, noirecomand întotdeauna criptarea WPA2-PSK. Este singurul mod cu adevărat eficient de a restricționa accesul la rețeaua Wi-Fi de acasă. Dar și criptarea WPA2 poate fi fisurată - iată cum.

Ca de obicei, acesta nu este un ghid pentru fisurarecriptarea WPA2 a cuiva. Este o explicație a modului în care criptarea dvs. poate fi fisurată și ce puteți face pentru a vă proteja mai bine. Funcționează chiar dacă utilizați securitatea WPA2-PSK cu o criptare AES puternică.

Fraza de parolă poate fi crăpată offline

LEGATE DE: Atacuri Brute-Force explicate: modul în care toată criptarea este vulnerabilă

Există două tipuri de modalități prin care pot fi fisurio parolă, denumită în general offline și online. Într-un atac offline, un atacator are un fișier cu date pe care le poate încerca să crape. De exemplu, dacă un atacator a reușit să acceseze și să descarce o bază de date de parole plină cu parole hashed, atunci ar putea încerca să crape acele parole. Ei pot ghici milioane de ori pe secundă și sunt limitați doar de cât de rapid este hardware-ul lor de calcul. În mod clar, cu acces la o bază de date de parole offline, un atacator poate încerca să cracă o parolă mult mai ușor. Ei fac acest lucru prin „forțare brută” - încercând literalmente să ghicească multe posibilități diferite și sperând ca una să se potrivească.

Un atac online este mult mai dificil și dureazămult, mult mai mult. De exemplu, imaginați-vă că un atacator încerca să obțină acces la contul dvs. Gmail. Ei ar putea ghici câteva parole și apoi Gmail le va împiedica să încerce alte parole pentru o perioadă. Deoarece nu au acces la datele brute cu care pot încerca să corespundă parolelor, acestea sunt limitate dramatic. (ICloud-ul Apple nu a presupus o parolă de limitare a ratelor în acest fel, iar asta a dus la furtul uriaș de fotografii cu celebrități nude.)

Avem tendința să ne gândim la Wi-Fi ca fiind doarvulnerabil la atacul online. Un atacator va trebui să ghicească o parolă și să încerce să se conecteze la ea în rețeaua WI-Fi, astfel încât cu siguranță nu pot ghici milioane de ori pe secundă. Din păcate, acest lucru nu este adevărat.

Strângerea de mână cu patru căi poate fi surprinsă

LEGATE DE: Cum un atacator îți poate crăpa securitatea rețelei fără fir

Când un dispozitiv se conectează la un Wi-Fi WPA-PSKde rețea, ceva cunoscut sub numele de „strângere de mână cu patru sensuri”. În esență, aceasta este negocierea în care stația de bază Wi-Fi și un dispozitiv își stabilesc conexiunea între ele, schimbând informațiile despre parolă și criptare. Această strângere de mână este călcâiul lui Ahile al WPA2-PSK.

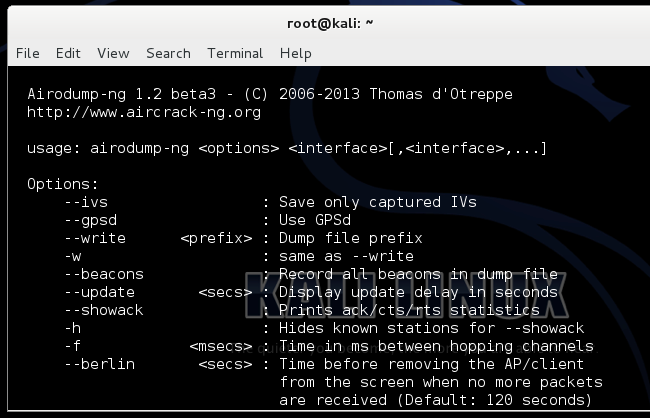

Un atacator poate folosi un instrument precum airodump-ng tomonitoriza traficul transmis prin aer și captează această strângere de mână pe patru căi. Vor avea apoi datele brute de care au nevoie pentru a efectua un atac offline, ghicind posibile fraze și încercându-le cu datele de strângere de mână, până la găsirea unuia care se potrivește.

Dacă un atacator așteaptă suficient de mult, va puteapentru a capta aceste date de strângere de mână în patru direcții atunci când un dispozitiv se conectează. Cu toate acestea, pot efectua și un atac „deauth”, pe care l-am acoperit atunci când am analizat modul în care rețeaua dvs. Wi-Fi poate fi fisurată. Atacul deauth deconectează forțat dispozitivul de la rețeaua sa Wi-FI și dispozitivul se reconectează imediat, executând strângerea de mână pe patru căi pe care atacatorul o poate captura.

Cracarea strângerii de mână WPA

Cu datele brute capturate, un atacator poate utiliza uninstrument precum cowpatty sau aircrack-ng împreună cu un „fișier de dicționar” care conține o listă cu multe parole posibile. Aceste fișiere sunt utilizate în general pentru a accelera procesul de fisurare. Comanda încearcă fiecare parolă posibilă împotriva datelor strângerii de mână WPA până când găsește una care se potrivește. Deoarece acesta este un atac offline, acesta poate fi efectuat mult mai rapid decât un atac online. Un atacator nu ar trebui să se afle în aceeași zonă fizică ca rețeaua în timp ce încerca să sparge fraza. Atacatorul ar putea utiliza Amazon S3 sau un alt serviciu de cloud computing sau centru de date, aruncând hardware-ul la procesul de fisurare și grăbindu-l dramatic.

Ca de obicei, toate aceste instrumente sunt disponibile în Kali Linux (anterior BackTrack Linux), o distribuție Linux concepută pentru testarea penetrărilor. Ele pot fi văzute în acțiune acolo.

Este greu să spun cât timp va durao parolă în acest fel. Pentru o parolă bună, lungă, ar putea dura ani, posibil chiar sute de ani sau mai mult. Dacă parola este „parolă”, probabil că va dura mai puțin de o secundă. Pe măsură ce hardware-ul se îmbunătățește, acest proces se va grăbi. Este clar o idee bună să folosești o parolă mai lungă din acest motiv - 20 de caractere ar dura mult mai mult până la fisurare decât 8. Schimbarea parolei la fiecare șase luni sau în fiecare an ar putea de asemenea să ajute, dar numai dacă bănuiești că cineva cheltuie de fapt luni întregi puterea computerului pentru a vă sparge parola. Probabil că nu ești atât de special, desigur!

Spargerea WPS cu Reaver

LEGATE DE: Nu aveți un fals sentiment de securitate: 5 modalități nesigure de a vă asigura Wi-Fi

Există, de asemenea, un atac împotriva WPS, șisistem incredibil de vulnerabil pe care multe routere îl livrează implicit. Pe unele routere, dezactivarea WPS în interfață nu face nimic - rămâne activat pentru exploatatori!

În esență, WPS obligă dispozitivele să utilizeze o cifră de 8 cifresistem PIN numeric care ocolește parola. Acest cod PIN este întotdeauna verificat în grupuri de două coduri de 4 cifre, iar dispozitivul de conectare este informat dacă secțiunea de patru cifre este corectă. Cu alte cuvinte, un atacator trebuie doar să ghicească primele patru cifre și apoi poate ghici a doua patru cifre separat. Acesta este un atac destul de rapid care poate avea loc în aer. Dacă un dispozitiv cu WPS nu funcționează în acest mod extrem de nesigur, ar încălca specificațiile WPS.

WPA2-PSK are o altă securitatevulnerabilități pe care nu le-am descoperit încă. Deci, de ce continuăm să spunem că WPA2 este cea mai bună metodă de securizare a rețelei dvs.? Ei bine, pentru că tot așa este. Activarea WPA2, dezactivarea securității WEP și WPA1 mai vechi și setarea unei parole WPA2 destul de lungi și puternice este cel mai bun lucru pe care îl puteți face pentru a vă proteja cu adevărat.

Da, probabil că parola dvs. poate fi fisuratăoarecare efort și putere de calcul. Ușa ta din față ar putea fi crăpată și cu ceva efort și forță fizică. Dar, presupunând că utilizați o parolă decentă, rețeaua dvs. Wi-Fi va fi probabil în regulă. Și, dacă folosiți o încuietoare pe jumătate decentă pe ușa din față, veți fi, de asemenea, bine.