BitLocker, la tecnología de cifrado integrada enWindows, ha recibido algunos golpes últimamente. Un exploit reciente demostró la eliminación del chip TPM de una computadora para extraer sus claves de cifrado, y muchos discos duros están rompiendo BitLocker. Aquí hay una guía para evitar las trampas de BitLocker.

Tenga en cuenta que todos estos ataques requieren físicaacceso a su computadora. Ese es el objetivo de la encriptación: evitar que un ladrón que robó su computadora portátil o que alguien obtenga acceso a su PC de escritorio vea sus archivos sin su permiso.

BitLocker estándar no está disponible en Windows Home

Mientras que casi todos los consumidores modernos operanlos sistemas se envían con cifrado de forma predeterminada, Windows 10 aún no proporciona cifrado en todas las PC. Las distribuciones de Mac, Chromebooks, iPads, iPhones e incluso Linux ofrecen cifrado a todos sus usuarios. Pero Microsoft aún no incluye BitLocker con Windows 10 Home.

Algunas PC pueden venir con un cifrado similartecnología, que Microsoft originalmente llamó "encriptación de dispositivos" y ahora a veces llama "encriptación de dispositivos BitLocker". Lo veremos en la siguiente sección. Sin embargo, esta tecnología de cifrado del dispositivo es más limitada que BitLocker completo.

Cómo un atacante puede explotar esto: ¡No hay necesidad de exploits! Si su PC con Windows Home no está encriptada, un atacante puede quitar el disco duro o iniciar otro sistema operativo en su PC para acceder a sus archivos.

La solución: Pague $ 99 por una actualización a Windows 10 Professional y habilite BitLocker. También podría considerar probar otra solución de cifrado como VeraCrypt, el sucesor de TrueCrypt, que es gratis.

RELACIONADO: ¿Por qué Microsoft cobra $ 100 por el cifrado cuando todos los demás lo regalan?

BitLocker a veces carga su clave a Microsoft

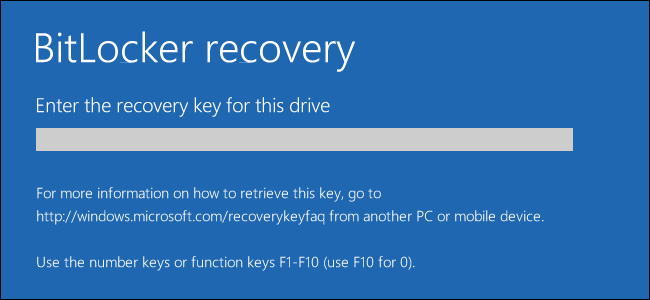

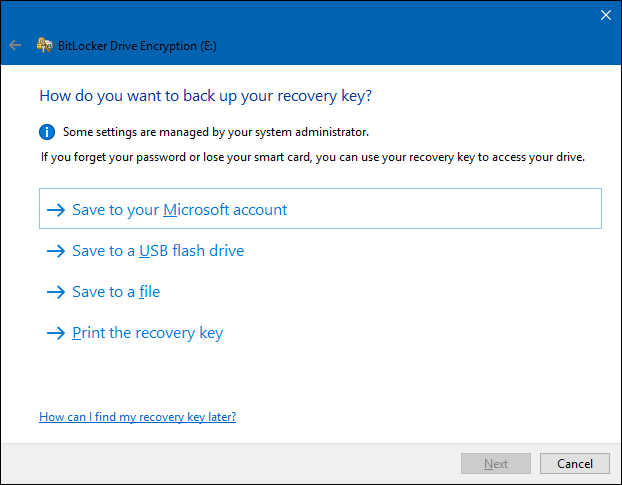

Muchas PC modernas con Windows 10 vienen con un tipo decifrado denominado "cifrado de dispositivo". Si su PC admite esto, se cifrará automáticamente después de iniciar sesión en su PC con su cuenta de Microsoft (o una cuenta de dominio en una red corporativa). La clave de recuperación se carga automáticamente en los servidores de Microsoft (o en los servidores de su organización en un dominio).

Esto lo protege de perder sus archivos; incluso si olvida la contraseña de su cuenta de Microsoft y no puede iniciar sesión, puede usar el proceso de recuperación de la cuenta y recuperar el acceso a su clave de cifrado.

Cómo un atacante puede explotar esto: Esto es mejor que sin cifrado. Sin embargo, esto significa que Microsoft podría verse obligado a revelar su clave de cifrado al gobierno con una orden judicial. O, peor aún, un atacante podría abusar teóricamente del proceso de recuperación de una cuenta de Microsoft para obtener acceso a su cuenta y acceder a su clave de cifrado. Si el atacante tenía acceso físico a su PC o su disco duro, podría usar esa clave de recuperación para descifrar sus archivos, sin necesidad de su contraseña.

La solución: Pague $ 99 por una actualización a Windows 10 Professional, habilite BitLocker a través del Panel de control y elija no cargar una clave de recuperación en los servidores de Microsoft cuando se le solicite.

RELACIONADO: Cómo habilitar el cifrado de disco completo en Windows 10

Muchas unidades de estado sólido rompen el cifrado de BitLocker

Algunas unidades de estado sólido anuncian soporte para"Cifrado de hardware". Si está utilizando una unidad de este tipo en su sistema y habilita BitLocker, Windows confiará en su unidad para hacer el trabajo y no realizará sus técnicas de cifrado habituales. Después de todo, si la unidad puede hacer el trabajo en hardware, eso debería ser más rápido.

Solo hay un problema: Los investigadores han descubierto que muchos SSD no implementan esto correctamente. Por ejemplo, el Crucial MX300 protege su clave de cifrado con una contraseña vacía de forma predeterminada. Windows puede decir que BitLocker está habilitado, pero en realidad no está haciendo mucho en segundo plano. Eso da miedo: BitLocker no debe confiar silenciosamente en los SSD para hacer el trabajo. Esta es una característica más nueva, por lo que este problema solo afecta a Windows 10 y no a Windows 7.

Cómo un atacante podría explotar esto: Windows puede decir que BitLocker está habilitado, peroBitLocker puede estar inactivo y dejar que su SSD falle en el cifrado seguro de sus datos. Un atacante podría pasar por alto el cifrado mal implementado en su unidad de estado sólido para acceder a sus archivos.

La solución: Cambie la opción "Configurar el uso de hardwareopción de "cifrado para unidades de datos fijas" en la política de grupo de Windows "Desactivado". Debe desencriptar y volver a cifrar la unidad después para que este cambio surta efecto. BitLocker dejará de confiar en las unidades y hará todo el trabajo en software en lugar de hardware.

RELACIONADO: No puede confiar en BitLocker para cifrar su SSD en Windows 10

Los chips TPM se pueden quitar

Un investigador de seguridad demostró recientementeOtro ataque. BitLocker almacena su clave de cifrado en el Trusted Platform Module (TPM) de su computadora, que es una pieza especial de hardware que se supone que es resistente a manipulaciones indebidas. Desafortunadamente, un atacante podría usar una placa FPGA de $ 27 y algún código de código abierto para extraerlo del TPM. Esto destruiría el hardware, pero permitiría extraer la clave y omitir el cifrado.

Cómo un atacante puede explotar esto: Si un atacante tiene su PC, teóricamente puede omitir todas esas protecciones TPM sofisticadas al alterar el hardware y extraer la clave, lo que no se supone que sea posible.

La solución: Configure BitLocker para requerir un PIN previo al inicioen la política de grupo. La opción "Requerir PIN de inicio con TPM" obligará a Windows a usar un PIN para desbloquear el TPM al inicio. Tendrá que escribir un PIN cuando su PC se inicie antes de que Windows se inicie. Sin embargo, esto bloqueará el TPM con protección adicional, y un atacante no podrá extraer la clave del TPM sin conocer su PIN. El TPM protege contra ataques de fuerza bruta para que los atacantes no puedan adivinar cada PIN uno por uno.

RELACIONADO: Cómo habilitar un PIN de BitLocker previo al inicio en Windows

Las PC para dormir son más vulnerables

Microsoft recomienda deshabilitar el modo de suspensión cuandousando BitLocker para máxima seguridad. El modo de hibernación está bien: puede hacer que BitLocker requiera un PIN cuando reactive su PC desde la hibernación o cuando lo inicie normalmente. Pero, en el modo de suspensión, la PC permanece encendida con su clave de cifrado almacenada en la RAM.

Cómo un atacante puede explotar esto: Si un atacante tiene su PC, puede activarlae inicie sesión. En Windows 10, es posible que tengan que ingresar un PIN numérico. Con acceso físico a su PC, un atacante también puede usar el acceso directo a memoria (DMA) para tomar el contenido de la RAM de su sistema y obtener la clave BitLocker. Un atacante también podría ejecutar un ataque de arranque en frío: reinicie la PC en ejecución y tome las claves de la RAM antes de que desaparezcan. Esto incluso puede implicar el uso de un congelador para bajar la temperatura y ralentizar ese proceso.

La solución: Hiberne o apague su PC en lugar dedejándolo dormido Use un PIN previo al inicio para que el proceso de inicio sea más seguro y bloquee los ataques de inicio en frío. BitLocker también requerirá un PIN cuando se reanude desde la hibernación si está configurado para requerir un PIN en el inicio. Windows también le permite "deshabilitar nuevos dispositivos DMA cuando esta computadora está bloqueada" a través de una configuración de directiva de grupo, que proporciona cierta protección incluso si un atacante obtiene su PC mientras se está ejecutando.

RELACIONADO: ¿Debería apagar, dormir o hibernar su computadora portátil?

Si desea leer más sobre el tema, Microsoft tiene documentación detallada para asegurar Bitlocker en su sitio web.